Что делать, если доступ к вашему сайту оказался закрыт

Но если вы считаете, что претензия необоснованная, — идите в суд. В нем вы можете оспорить решение о признании информации запрещенной к распространению. Однако в этом случае вы должны понимать, что судебное разбирательство займет много времени и результат его неочевиден. И если вам заблокировали не одну страницу, а весь сайт, это приведет к плохим последствиям для вашего проекта.

НИ СЛОВА НЕ СКАЗАВ

Если сайт заблокировали без уведомления, прежде всего нужно выяснить причину блокировки.

ВАРИАНТ 1. Можно попытаться узнать причину самостоятельно. На сайте Роскомнадзора есть несколько реестров заблокированных ресурсов — по разным нарушениям. Нужно проверить все реестры. Если ваш сайт обнаружится в каком-то из них, вы найдете там название суда или ведомства, вынесшего решение о блокировке и дату принятия этого решения. Само решение в реестре не размещают, но иногда публикуют ссылку на страницу, где содержится информация, ставшая причиной блокировки. Тогда вы можете удалить ее и сообщить об этом Роскомнадзору, чтобы он вернул доступ к вашему сайту. Или, если не согласны, обжаловать блокировку в суде.

ВАРИАНТ 2. Вам не удалось узнать о причине блокировки самостоятельно. Тогда нужно сделать запрос в Роскомнадзор. Ведомство должно сообщить, какая именно публикация вызвала претензии. Что делать дальше — вы уже знаете.

Роскомнадзор проигнорировал ваш запрос? Или после удаления спорной информации ваш сайт остается недоступен? Тогда есть только одна возможность — обращаться в суд.

К сожалению, механизмы, прописанные в законах и подзаконных актах, срабатывают не всегда. С 2022 года в России заблокированы сайты «Каспаров.ру», «Ежедневный журнал» и «Грани.ру». Все эти годы их владельцы через суды пытались выяснить, за что конкретно их внесли в «черный список».

Оказалось, владельцы заблокированных ресурсов попали в порочный круг. Они утверждали, что готовы удалить противоправный контент. Но ни Генпрокуратура, ни Роскомнадзор так и не представили информацию о конкретных страницах с противозаконной информацией. А суды? Суды говорили, что не могут разблокировать ресурсы, потому что их владельцы не предоставили доказательств, что удалили запрещенную информацию. Жалобы на решения российских судов уже рассматриваются в ЕСПЧ.

Регулярный мониторинг и аудит деятельности базы данных

Непрерывный мониторинг и аудит действий вашей базы данных являются важнейшими компонентами мощной стратегии безопасности. Тщательно отслеживая взаимодействие с базой данных, вы можете обнаруживать подозрительные действия, устранять уязвимости и обеспечивать соответствие нормативным требованиям.

Вот некоторые рекомендации по мониторингу и аудиту деятельности базы данных:

- Создайте и поддерживайте контрольный журнал: создайте подробный контрольный журнал всех операций с базой данных, включая действия пользователей, изменения данных, изменения схемы и события безопасности. Эта документация поможет вам обнаруживать аномалии, исследовать проблемы и соблюдать правила, требующие комплексного ведения учета.

- Внедряйте мониторинг и оповещения в реальном времени. Используйте инструменты мониторинга в реальном времени, чтобы отслеживать события базы данных, генерируя оповещения о подозрительных действиях или нарушениях политик. Немедленные уведомления позволяют быстро реагировать на потенциальные угрозы или нарушения безопасности, сводя к минимуму потенциальный ущерб.

- Используйте расширенную аналитику: используйте инструменты аналитики и машинное обучение для автоматизации обнаружения необычных закономерностей или аномалий в действиях вашей базы данных. Эти технологии могут помочь вам выявить потенциальные угрозы, оценить риски и повысить уровень безопасности.

- Регулярно проверяйте и корректируйте настройки мониторинга. Чтобы обеспечить эффективный охват мониторинга, периодически проверяйте и обновляйте конфигурации мониторинга и пороговые значения оповещений. Адаптируйте свою стратегию мониторинга, чтобы отразить изменения в инфраструктуре вашей базы данных, конфиденциальности данных и оценке рисков.

- Проводите периодические аудиты и оценки. Выполняйте оценки безопасности и уязвимостей, чтобы оценить безопасность вашей базы данных, выявить слабые места и внедрить необходимые улучшения. Эта практика поможет вам избежать потенциальных угроз и поддерживать высокие стандарты безопасности.

С использованием локальных политик IP-безопасности (IPSec)

Использование для ограничения доступа в Интернет политики безопасности IP (IPSec) — способ нетривиальный. О существовании такой возможности знают очень немногие (в отличие от Hosts), и тот, для кого вы заблокируете некий веб-ресурс, ни за что не догадается, как вы это сделали.

С помощью IPSec можно блокировать как отдельный IP сайта, так и пул адресов. Единственный недостаток этого метода в том, что оснастка управления политиками есть не во всех редакциях Windows. Так, в домашних выпусках она отсутствует.

Создание политики IP-безопасности может показаться сложным, но только в первый раз. После нескольких попыток оно не будет отнимать у вас больше 2-3 минут. Тем более, что каждый шаг настройки сопровождает Мастер.

- Итак, для доступа к оснастке откройте в панели управления раздел «Администрирование», щелкните «Локальная политика безопасности» и выберите «Политики IP-безопасности на локальном ПК».

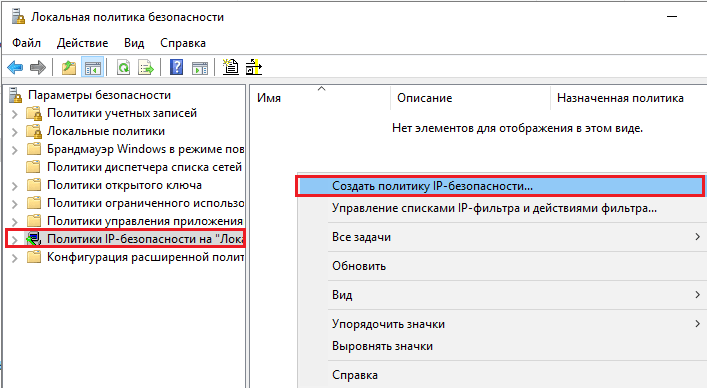

- Нажмите правой кнопкой мышки на пустую область правой половины окна «Локальных политик» и выберите «Создать политику ИП-безопасности». Запустится первый Мастер настройки.

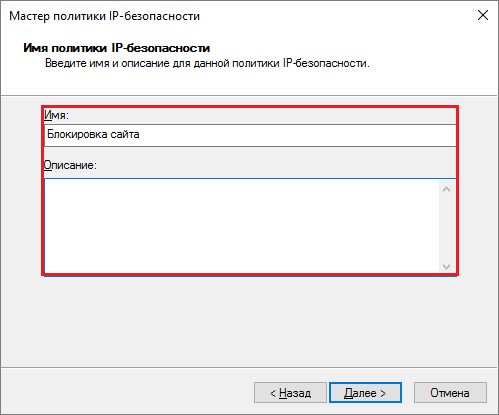

В открывшемся далее окошке укажите имя новой политики и кратко опишите ее назначение. Можно оставить эти поля по умолчанию, но лучше заполнить, чтобы потом не запутаться.

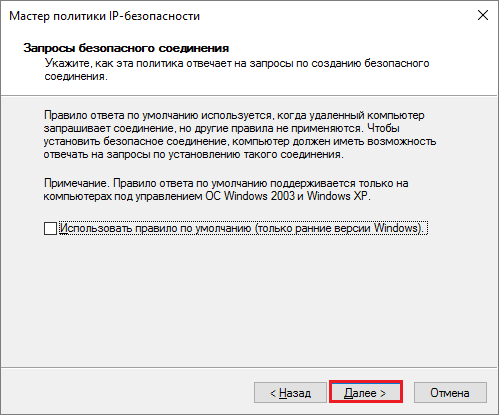

Следом нажмите «Далее», ничего не меняя.

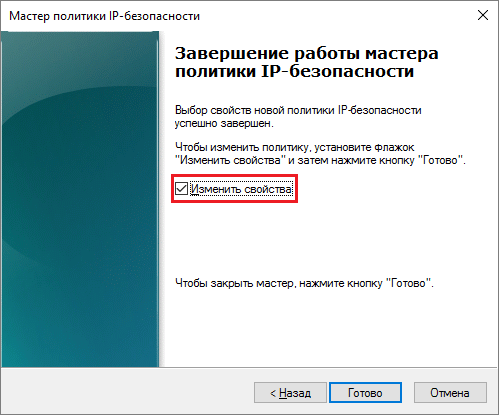

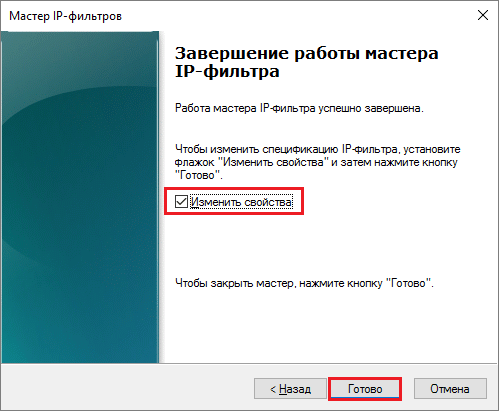

Завершите работу Мастера, отметив «Изменить свойства» и щелкнув «Готово».

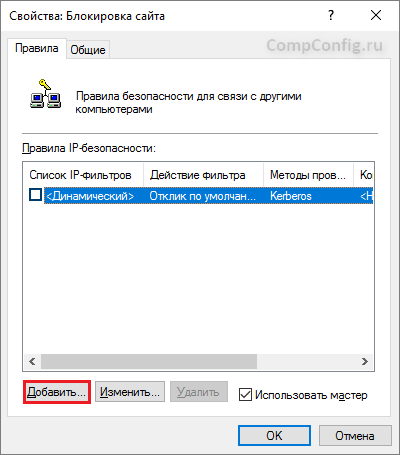

В окошке свойств будущей политики IPSec кликните «Добавить». Это запустит следующий Мастер — создания правил IP-безопасности.

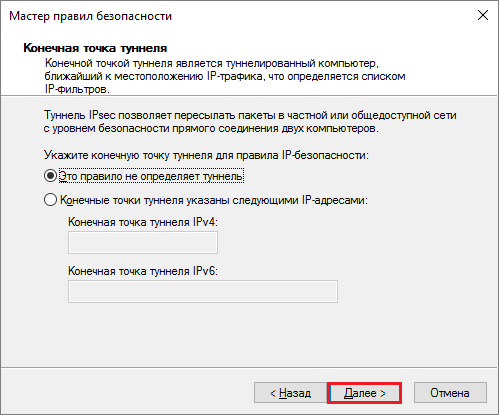

В окне «Конечная точка туннеля» оставьте всё как есть.

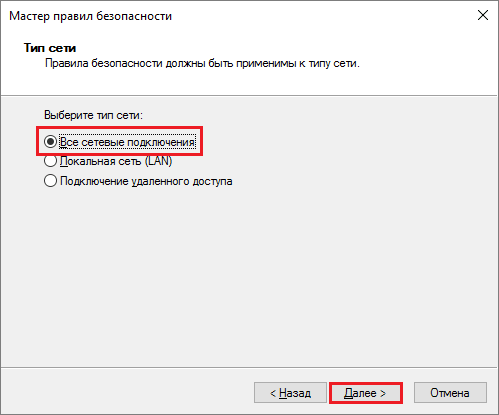

В разделе «Тип сети» выберите «Все подключения».

В «Списке IP-фильтров» (их только предстоит создать) кликните «Добавить». Следом — дайте вашему списку имя и снова нажмите «Добавить». Запустится третий Мастер — IP-фильтров.

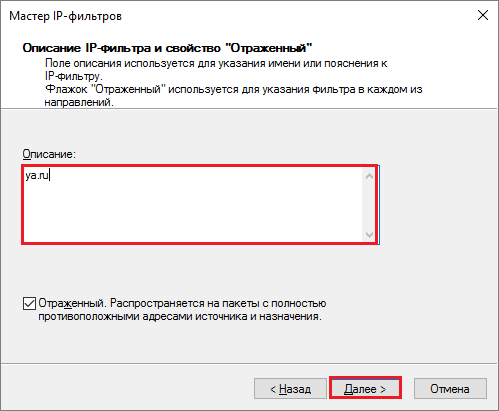

Первым делом дайте новому фильтру описание (удобнее всего указать URL блокируемого сайта).

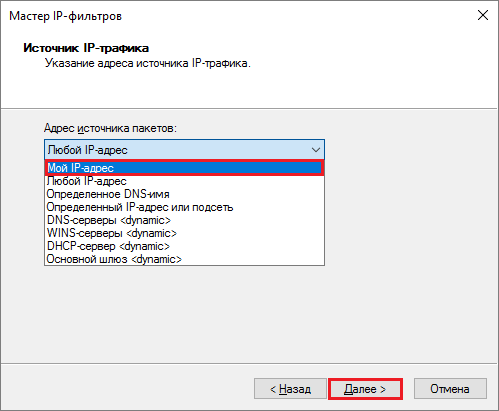

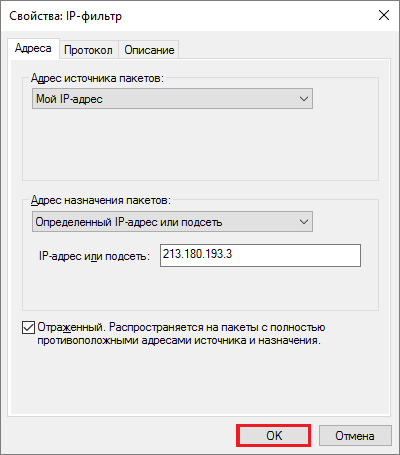

Источником трафика укажите «Мой IP адрес».

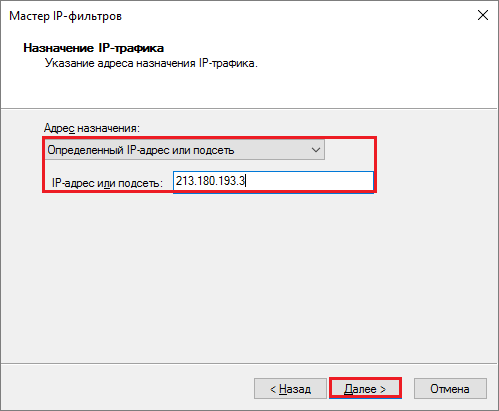

Назначением — «Определенный IP или подсеть». Ниже пропишите адрес блокируемого сайта или подсети.

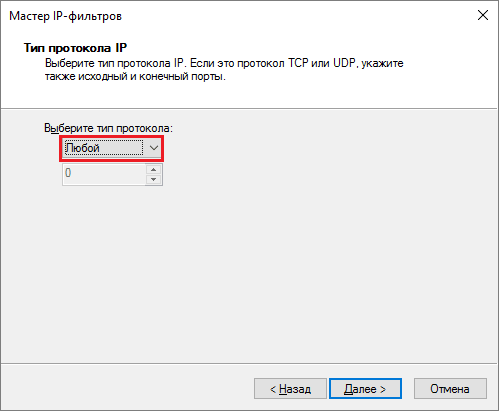

В разделе «Тип протокола» отметьте «Любой».

Последним шагом нажмите «Изменить свойства» и «Готово». Осталось совсем немного.

Подтвердите параметры нового фильтра.

- Если хотите создать еще один, щелкните в следующем окне кнопку Добавить. Иначе — нажмите «ОК». Это запустит Мастер настройки действий фильтров.

- В «Списке ИП-фильтров» отметьте только что созданный и кликните «Далее».

- Дайте имя и описание тому, что он будет делать (блокировать сайт).

- В параметрах действия укажите «Блокировать».

- Завершающий шаг этапа — «Изменение свойств» и завершение работы мастера.

- Теперь снова проверьте и подтвердите настройку.

- Последний рывок — создать правила безопасности. Этим займется пятый Мастер.

- По окончанию его работы опять измените свойства и нажмите «Готово».

- Проверьте и подтвердите параметры нового правила.

- И напоследок — все свойства политики. Она создана и отображается в списке раздела.

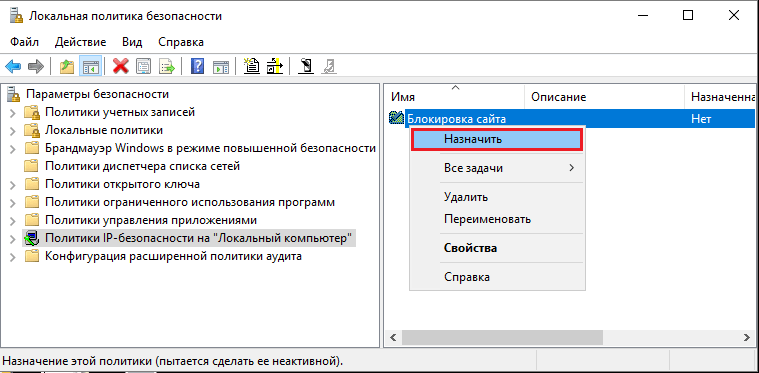

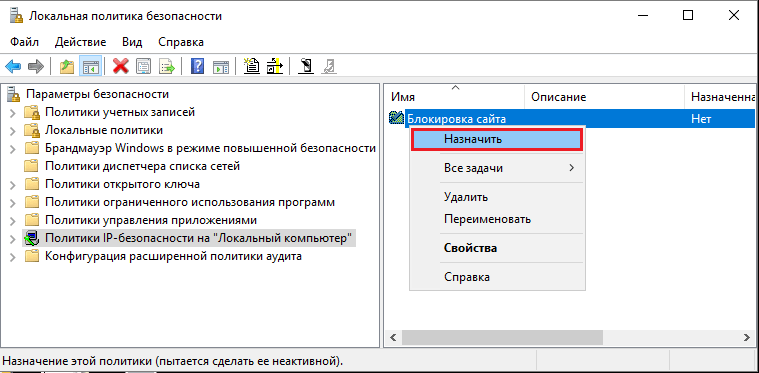

- Осталось привести политику в действие. Кликните по ней правой кнопкой мышки и выберите «Назначить».

В разделе «Свойства» вы сможете в дальнейшем изменять любые параметры политики, а через контекстное меню — отключать, переименовывать и удалять.

В разделе «Свойства» вы сможете в дальнейшем изменять любые параметры политики, а через контекстное меню — отключать, переименовывать и удалять.

«Умная» борьба с медиа-пиратством

Мы не привыкли платить за цифровые ресурсы, будь то электронные книги, музыка или видеоконтент. Потребитель в большинстве случаев с улыбкой относится к предложению заплатить за то, что можно бесплатно скачать в сети. Понимание, что любой контент имеет владельца, как и привычка платить, не возникнут сами по себе, потому что законодатель «запретил пиратство». На это требуется время. Другие страны тоже проходили этот путь.

Запреты могут привести к совершенно противоположным результатам. Широко известен так называемый «эффект Стрейзанд». Суть его в том, что попытка закрыть доступ к информации приводит к ее более широкому распространению. Так данные, которые раньше были никому не нужны, расходятся намного шире, чем это могло бы случиться «естественным» путем.

Подавая в суд на Яндекс, телеканалы, возможно, подстегнут пользователя копировать и распространять «опальные» сериалы. Впрочем, не исключено, что «Газпром-медиа» специально выбрал такую стратегию, чтобы поднять интерес публики к своей продукции. Не секрет, что российские сериалы, мягко говоря, не могут составить серьезной конкуренции западным.

152-ФЗ о защите персональных данных

С 1 июля 2017 года вступила в силу новая редакция закона «О персональных данных».

И если раньше штраф составлял до 10 000 рублей, то теперь он увеличен в 7 раз, и если до июля 2017 это был единый штраф, то теперь на сумму до 75 000 рублей могут оштрафовать за любой из 7 пунктов, о которых скажу чуть позже (т.е. штрафы за каждое нарушение суммируются и легко можно попасть на более чем полмиллиона рублей).

Если уйти от официального языка и перевести на язык обывателя, то:

- если на сайте у вас есть личный кабинет для пользователей,

- формы обратной связи, подписки или регистрации;

- если на вашем сайте можно что-то купить,

- если можно разместить объявление или просто откликнуться на вакансию,

- да даже если есть только кнопка для заказа обратного звонка или отправки сообщения.

Т.е. вы собираете следующую информацию в любом сочетании:

— фамилию,

— имя,

— отчество,

— адрес доставки,

— электронную почту,

— телефон,

— дату или место рождения,

— фотографию,

— ссылку на персональный сайт или соцсети,

— семейное положение и т.п.

То вы являетесь оператором персональных данных. И закон на вас распространяется. Теперь о тех самых семи пунктах, за которые можно получить штраф.

7 пунктов, за которые можно получить штраф по 152-ФЗ

1. Оператор персональных данных должен уведомить Роскомнадзор о намерении обрабатывать персональные данные (ч\. 1 ст\. 22 Закона о персональных данных), форму и инструкцию по заполнению можно скачать на сайте Роскомнадзора. И как мы уже выяснили, подавляющее большинство владельцев сайтов под понятие оператора подходит. Можно от физлица, можно от юрлица зарегистрироваться в качестве оператора персональных данных – смотря на что зарегистрирован сам домен.

4. Получить согласие лица на обработку персональных данных и опубликовать политику владельца сайта в отношении собираемых данных. Как вы можете и должны это сделать – закон не трактует, но в случае чего вы обязаны предоставить доказательства, что согласие на обработку и хранение получено.

Как вариант решения, на любой форме на сайте можно:

— разместить кнопку/чекбокс с текстом: «Даю согласие на обработку персональных данных».

— указать ссылку на документ, регламентирующий сбор, хранение и обработку персональных данных.

ВАЖНО! В документе, регламентирующем сбор, хранение и обработку персональных данных, в том числе должна быть размещена информация о том, как пользователь может отозвать свои данные и прекратить их хранение и обработку оператором. В этом случае оператор должен прекратить обработку данных в течение 30 дней (ч

5 ст. 21 Закона о персональных данных).

5. Предоставить доступ к персональным данным их владельцам. Согласно ст. 14 Закона о персональных данных, любой пользователь вправе запросить у вас информацию о хранимых данных о себе. В течение 30 дней с момента получения запроса оператор обязан предоставить эти сведения (см. ч. 1 и 4 ст. 20 Закона о персональных данных).

6. Уточнить, заблокировать или уничтожить персональные данные по требованию (ч. 1 ст. 14 Закона о персональных данных).

Оператор обязан в течение 7 рабочих дней внести изменения в хранимую информацию (если они, по мнению субъекта, которого они напрямую касаются, неполные или неточные) или прекратить обработку в течение 3 дней и уничтожить персональные данные, если, например, реальные цели не отвечают заявленным целям обработки.

7. Обеспечить безопасность данных

Штраф за несоблюдение безопасности распространяется, когда:

1) персональные данные обрабатываются без средств автоматизации;

2) отсутствует состав уголовного преступления;

3) произошла утечка и был незаконно получен доступ к персональным данным, в следствие чего их уничтожили, изменили, копировали и т.п.

Допустим, оператор не оформил список лиц, которые допущены к обработке информации; не организовал раздельное хранение данных – за это снова грозит штраф.

Кроме того, по новым правилам, в идеале базы данных должны располагаться на территории Российской Федерации. Уточните у своего хостинга, на территории какой страны физически хранятся базы данных, и, если базы данных находятся за границей, проще переехать на другой хостинг или изучить эту тему более детально, т.к. при хранении баз данных за границей есть свои нюансы. А то снова грозит штраф.

Следующий закон, о котором хочу рассказать, это закон о рекламе.

Когда иностранной компании нужно задуматься о соблюдении российских законов

Трансграничная передача персональных данных (ПД) может столкнуть иностранную компанию с определенными ограничениями в России. Если иностранное предприятие собирает, обрабатывает и хранит персональные данные граждан России, оно должно соблюдать правила, установленные российским законодательством.

Как иностранной компании работать с ПД в России? Для соблюдения российских законов о персональных данных, иностранному предприятию следует получить согласие субъектов данных на обработку и передачу их персональных данных, обеспечить режим защиты ПД и их обязательное хранение на территории России.

Основания запрета трансграничной передачи ПД. В случаях, когда иностранная компания не соблюдает требования российского законодательства, Федеральная служба безопасности России может ограничить или запретить трансграничную передачу ПД. Это может вызвать серьезные проблемы для иностранной компании, включая штрафные санкции и репутационные риски.

Чтобы избежать ограничений и проблем, иностранной компании следует внимательно изучить российское законодательство о персональных данных и сформировать политику работы с ПД, соответствующую российским требованиям. Это поможет обезопасить интересы иностранной компании и выйти на российский рынок с уверенностью в соблюдении законодательства о персональных данных.

Шифрование конфиденциальных данных

Шифрование конфиденциальных данных имеет решающее значение для защиты вашей организации от несанкционированного доступа, киберугроз и утечки данных. Шифрование данных гарантирует, что они останутся нечитаемыми и конфиденциальными, даже если злоумышленник получит доступ к вашей базе данных.

Внедрите следующие методы шифрования для защиты вашей конфиденциальной информации:

- Шифрование хранящихся данных. Используйте такие методы шифрования, как прозрачное шифрование данных (TDE), шифрование на уровне файловой системы или шифрование на диске, чтобы защитить хранящиеся данные. Шифрование хранящихся данных предотвращает доступ неавторизованных пользователей к конфиденциальным файлам и снижает риск утечки данных.

- Шифрование данных при передаче. Используйте безопасные протоколы связи, такие как TLS, для шифрования данных, передаваемых между вашими серверами приложений и базами данных. Такая практика гарантирует, что конфиденциальная информация останется конфиденциальной, даже если она будет перехвачена во время передачи.

- Внедрите управление ключами шифрования: разработайте комплексную стратегию управления ключами для обеспечения конфиденциальности и целостности ваших ключей шифрования. Определите жизненный цикл ключа, регулярно меняйте ключи, а также безопасно храните ключи и управляйте ими для предотвращения несанкционированного доступа.

- Используйте надежные алгоритмы шифрования. Выбирайте мощные алгоритмы шифрования, обеспечивающие высокую криптографическую безопасность. Выбирайте широко распространенные отраслевые стандарты, такие как AES-256, для защиты зашифрованных данных.

- Регулярно обновляйте свои методы шифрования: будьте в курсе лучших методов шифрования, новых угроз безопасности и развивающихся правил и соответствующим образом обновляйте свои процедуры шифрования. Постоянно оценивайте свою стратегию шифрования, чтобы гарантировать постоянную защиту ваших конфиденциальных данных.

Следуя этим рекомендациям по обеспечению безопасности баз данных, вы сможете создать комплексную структуру для защиты своих данных и приложений. Защита конфиденциальной информации от несанкционированного доступа, киберугроз и утечек данных имеет решающее значение для организаций в разных отраслях. Убедитесь, что ваша система безопасности актуальна, эффективна и отражает последние достижения в области шифрования и сетевой безопасности.

Общий порядок блокировки

Установлен статьей 15.6.ФЗ №149

В случае установления факта неисполнения организатором распространения информации в сети «Интернет» обязанностей, предусмотренных статьей 10.1 ФЗ 149, в его адрес (адрес его филиала или представительства) уполномоченным федеральным органом исполнительной власти направляется уведомление, в котором указывается срок исполнения таких обязанностей, составляющий не менее чем пятнадцать дней.

В случае неисполнения организатором распространения информации в сети «Интернет» в указанный в уведомлении срок обязанностей, предусмотренных указанной выше статьей, доступ к информационным системам и (или) программам для электронных вычислительных машин, которые предназначены и (или) используются для приема, передачи, доставки и (или) обработки электронных сообщений пользователей сети «Интернет» и функционирование которых обеспечивается данным организатором, до исполнения таких обязанностей ограничивается оператором связи, оказывающим услуги по предоставлению доступа к сети «Интернет», на основании вступившего в законную силу решения суда.

В течение суток с момента поступления по системе взаимодействия в адрес федерального органа исполнительной власти, осуществляющего функции по контролю и надзору в сфере средств массовой информации, массовых коммуникаций, информационных технологий и связи, вступившего в законную силу соответствующего решения суда указанный орган:

- направляет операторам связи по системе взаимодействия требование о принятии мер по постоянному ограничению доступа к сайту в сети «Интернет», на котором неоднократно и неправомерно размещалась информация, содержащая объекты авторских и (или) смежных прав, или информация, необходимая для их получения с использованием информационно-телекоммуникационных сетей, в том числе сети «Интернет»;

- направляет в порядке, установленном федеральным органом исполнительной власти, осуществляющим функции по контролю и надзору в сфере средств массовой информации, массовых коммуникаций, информационных технологий и связи, операторам поисковых систем, распространяющим в сети «Интернет» рекламу, которая направлена на привлечение внимания потребителей, находящихся на территории Российской Федерации, в электронном виде требование о прекращении выдачи сведений о доменном имени и об указателях страниц сайтов в сети «Интернет», на которых неоднократно и неправомерно размещалась информация, содержащая объекты авторских и (или) смежных прав, или информация, необходимая для их получения с использованием информационно-телекоммуникационных сетей, в том числе сети «Интернет».

В течение суток с момента получения указанного в пункте 1 части 1 настоящей статьи требования оператор связи, оказывающий услуги по предоставлению доступа к информационно-телекоммуникационной сети «Интернет», обязан ограничить доступ к соответствующему сайту в сети «Интернет». Снятие ограничения доступа к такому сайту в сети «Интернет» не допускается.

(в ред. Федерального закона от 01.07.2017 N 156-ФЗ)

В течение суток с момента получения указанного в пункте 2 части 1 настоящей статьи требования оператор поисковой системы, распространяющий в сети «Интернет» рекламу, которая направлена на привлечение внимания потребителей, находящихся на территории Российской Федерации, обязан прекратить выдачу сведений о доменном имени и об указателях страниц сайтов в сети «Интернет», доступ к которым ограничен на основании соответствующего решения Московского городского суда.

(часть 2.1 введена Федеральным законом от 01.07.2017 N 156-ФЗ)

Сведения о сайтах в сети «Интернет», доступ к которым ограничен на основании решения Московского городского суда, размещаются на официальном сайте федерального органа исполнительной власти, осуществляющего функции по контролю и надзору в сфере средств массовой информации, массовых коммуникаций, информационных технологий и связи, в информационно-телекоммуникационной сети «Интернет».

Подпишитесь на соцсети

Публикуем обзор статьи, как только она выходит. Отдельно информируем о важных изменениях закона.

Получайте статьи почтой

Присылаем статьи пару раз в месяц. Подписываясь, вы соглашаетесь с политикой конфиденциальности.

Поделиться с друзьями

Ссылки по теме:

Взаимоблокировки

Взаимоблокировка (deadlock) — это особая проблема одновременного конкурентного доступа, в которой две транзакции блокируют друг друга. В частности, первая транзакция блокирует объект базы данных, доступ к которому хочет получить другая транзакция, и наоборот. (В общем, взаимоблокировка может быть вызвана несколькими транзакциями, которые создают цикл зависимостей.) В примере ниже показана взаимоблокировка двумя транзакциями. (При использовании базы данных небольшого размера, одновременный конкурентный доступ процессов нельзя получить естественным образом, вследствие очень быстрого выполнения каждой транзакции. Поэтому в примере ниже используется инструкция WAITFOR, чтобы приостановить обе транзакции на десять секунд, чтобы эмулировать взаимоблокировку.)

Если обе транзакции в примере выше будут выполняться в одно и то же время, то возникнет взаимоблокировка и система возвратит следующее сообщение об ошибке:

Сообщение 1205, уровень 13, состояние 45 Транзакция (процесс с идентификатором 56) находится во взаимной блокировке с другим процессом и выбрана в качестве потерпевшей взаимоблокировки. Повторите выполнение команды.)

Как можно видеть по результатам выполнения примера, система баз данных обрабатывает взаимоблокировку, выбирая одну из транзакций (на самом деле, транзакцию, которая замыкает цикл в запросах блокировки) в качестве «жертвы» и выполняя ее откат. После этого выполняется другая транзакция. На уровне прикладной программы взаимоблокировку можно обрабатывать посредством реализации условной инструкции, которая выполняет проверку на возврат номера ошибки (1205), а затем снова выполняет инструкцию, для которой был выполнен откат.

Вы можете повлиять на то, какая транзакция будет выбрана системой в качестве «жертвы» взаимоблокировки, присвоив в инструкции SET параметру DEADLOCK_PRIORITY один из 21 (от -10 до 10) разных уровней приоритета взаимоблокировки. Константа LOW соответствует значению -5, NORMAL (значение по умолчанию) — значению 0, а константа HIGH — значению 5. Сеанс «жертва» выбирается в соответствии с приоритетом взаимоблокировки сеанса.

Разновидности блокировок

В рамках работы с базой данных блокировки могут принимать разные формы и различаться по своей продолжительности и уровню доступа. Ниже представлены основные разновидности блокировок.

| Тип блокировки | Описание |

|---|---|

| Эксклюзивная блокировка (X) | Этот тип блокировки запрещает другим пользователям или процессам доступ к заблокированным данным, пока блокировка не будет снята. Эксклюзивная блокировка широко используется при изменении данных, чтобы предотвратить конфликты и несогласованность. |

| Общая блокировка (S) | Общая блокировка позволяет одновременный доступ нескольким пользователям или процессам к данным, но только для чтения. При этом любая попытка изменить данные, защищенные общей блокировкой, будет заблокирована. Общая блокировка используется, когда необходимо предотвратить одновременную запись в данные, но разрешить их одновременное чтение. |

| Блокировка метаданных | Блокировка метаданных применяется для защиты системной информации, такой как структура базы данных, таблиц и индексов. Она обычно применяется автоматически и невидима для пользователей, чтобы предотвратить несогласованность и повреждение базы данных. |

| Блокировка строк/записей | Блокировка строк или записей используется для защиты конкретных строк или записей в таблице. Это позволяет одновременный доступ к другим строкам или записям, что повышает производительность системы. Блокировка строк/записей может быть эксклюзивной или общей в зависимости от требований приложения. |

| Блокировка таблиц | Блокировка таблиц применяется, когда требуется заблокировать всю таблицу для выполнения критических операций, таких как перестроение индексов или изменение структуры таблицы. При этом другим пользователям будет запрещен доступ к данной таблице до снятия блокировки. |

Знание различных разновидностей блокировок позволяет более эффективно реализовывать механизмы защиты данных в базе данных и предотвращать конфликты при обработке параллельных запросов.

День 2

После того, как в первый день погуглил и поизучал инфу, которой было с гулькин нос и она была раскидана по разным источникам, проконсультировались с юристом, опросили знакомых владельцев сайтов, обсудили свои догадки (в постановлении не было четкой причины, было указание только на домен), начали править тексты и убирать блоки за которые могли закрыть сайт.

Т.к. мы не знали, сколько бы длилась эпопея с разблокировкой домена, было принято решение купить домен-зеркало и склеить его через 301 редирект, чтобы можно было побыстрее вернуть трафик и заменить url неработающего домен на новые в результатах поисковой выдачи.

P.S.: Как разблокировать старый домен и какие еще действия еще можно предпринять, подробно написал в статье: РКН: Что это такое, как работает ведомство. (ссылка в самом начале).

Импортантный аспект блокирования базы данных

Одним из важных аспектов блокирования базы данных является определение и управление уровнем изоляции. Уровень изоляции определяет, какая информация может быть прочитана и изменена одновременно разными пользователями и транзакциями. Неправильное управление изоляцией может привести к различным проблемам, включая появление ‘грязных чтений’, ‘не повторяющихся чтений’ и ‘фантомных чтений’.

Грязное чтение происходит, когда одна транзакция читает измененные данные, которые еще не были подтверждены или откатены другой транзакцией. Это может привести к неправильным результатам и ошибкам в обработке информации.

Не повторяющееся чтение возникает, когда одна транзакция читает данные, а затем другая транзакция изменяет или удаляет эти данные, и первая транзакция повторно считывает данные. Это также может привести к неправильным результатам и проблемам с целостностью информации.

Фантомное чтение происходит, когда одна транзакция выполняет запрос и получает набор данных, затем другая транзакция вставляет новые данные, и первая транзакция выполнит запрос снова и получит набор данных, включая новые вставленные строки. Это может нарушить ожидаемые результаты и привести к проблемам согласованности данных.

Таким образом, важно правильно настроить уровень изоляции в базе данных и использовать блокирование, чтобы предотвратить возникновение указанных проблем. Правильное управление блокировками помогает обеспечить целостность и надежность базы данных, а также уменьшает риск потери информации и возникновения ошибок в обработке данных

Заблуждение 6

Требования закона о персональных данных на сайт компании не распространяются. Информация на сайте о должности, образовании специалистов компании их Ф. И. О., сбор на сайтах ПД клиентов при оформлении подписки на рассылки, заполнении формы обратной связи и пр. Все это — сбор и обработка персональных данных.

Роскомнадзор постоянно мониторит сайты и в любой момент вправе запросить документы, выдать предписание, по факту неисполнения которого провести внеплановую проверку и оштрафовать компанию. Неразмещение на сайте компании политики обработки ПД влечет штраф до 60 тыс. ₽. За сбор данных на сайте без согласия субъекта, штраф составит до 150 тыс. ₽, при повторном нарушении — до 500 тыс. ₽.

Как правильно

Получайте от пользователей сайта согласие на обработку ПД. Разместите на сайте политику обработки персональных данных. Для каждой цели обработки ПД в этом документе необходимо указать конкретику. На сайте также должно быть предупреждение о сборе cookie-файлов, данных об IP-адресе и местоположении пользователя. Сделайте «всплывающую» форму — уведомление об обработке метаданных пользователя.

Как заблокировать сайт в Chrome?

При настройке компьютеров для школы или дома вы, возможно, оказались в ситуации, когда вам нужно было заблокировать веб-сайт в Google Chrome. Для этого существует множество возможных мотивов, в том числе тот факт, что у сотрудников может возникнуть соблазн проверить Reddit, Tinder или Instagram в офисе, или что дети могут увидеть материалы, не соответствующие их возрасту.

Между тем, веб-сайт состоит из группы взаимосвязанных веб-страниц, размещенных на сервере. Это облегчает людям обмен информацией и дает им доступ к полезным услугам, которыми они могут пользоваться каждый день. В любом случае, это достаточно простая вещь, чтобы ее стоило делать. Следуя этому методу, вы сможете заблокировать доступ к веб-сайту в Chrome.

№1. Блокировка веб-сайтов с расширением

Chrome загружен множеством расширений, которые упрощают пользователям реализацию различных функций. В Chrome пользователь может установить различные расширения, которые помогают блокировать веб-сайты и управлять ими соответствующим образом.

№ 2. Блокировка веб-сайта путем модификации хост-файла

Пользователь может вносить изменения в хост-файл, расположенный на диске C, и эти изменения могут предотвратить доступ к пакетам данных с веб-сайтов.

№3. Блокировка веб-сайтов с помощью маршрутизатора

Пользователь также может блокировать веб-сайты непосредственно с маршрутизатора, что предотвратит доступ систем, подключенных к сети, к веб-сайтам, доступ к которым ограничен.

№ 4. Заблокировать уведомление в браузере

Chrome предоставляет своим пользователям возможность отключить уведомления с веб-сайтов, что можно сделать быстро и легко, выполнив процедуры, описанные в следующих параграфах.

- Чтобы получить доступ к странице настроек в Chrome, выберите «Меню» в появившемся раскрывающемся меню.

- Далее выберите «Конфиденциальность и безопасность», а после этого в выпадающем меню выберите «Настройки сайта».

- Затем перейдите в область разрешений и выберите «Уведомления» в меню.

- Нажмите кнопку «Добавить» после отключения кнопки «Сайты могут запрашивать отправку уведомлений». Введите URL-адрес страницы, оповещения которой вы хотите отключить.

№ 5. Блокировать сайты в режиме инкогнито

Поскольку режим инкогнито, очевидно, предназначен для тайного использования, любые изменения, внесенные в систему в обычном режиме, не повлияют на режим инкогнито.