Основные действия при утечке данных?

Есть три основных шага, которые используются для кражи данных: проверка данных, взлом и кража.

Первый шаг: изучение данных

Злоумышленники исследуют цель, отображая сеть и системную инфраструктуру. Например, злоумышленники понимают операционные системы, типы баз данных, потому что существуют разные методы, используемые для взлома базы данных сервера SQL, и базы данных Oracle, работающие в операционных системах Linux.

Хакеры попытаются получить информацию о людях, которые отвечают за администрирование и защиту данных. Они используют общедоступные и полуобщественные методы социальной инженерии, используя ВКонтакте, Facebook, LinkedIn и другие подобные платформы. Если им удастся получить личную информацию, они могут попасть в сеть.

Второй шаг: взлом

Фактически взлом — это получение доступа к базе данных с помощью фальшивых учетных записей. Большинство злоумышленников не обнаруживается в течение нескольких месяцев, потому что организации совершенно не подозревают о присутствии какого-либо хакера. Он может совершить самые большие утечки данных путем копирования и кражи огромного количества конфиденциальных данных. Они получат доступ уровня «root» (или суперадминистратора) и маскируют свои действия для выполнения этих неэтичных задач.

Третий шаг: эксфильтрация

Кража или несанкционированная копия украденных данных с использованием шифрования могут быть отправлены из сети организаций в практически невидимом состоянии.

SSL/TLS

TLS — протокол установления и использования криптографически безопасного соединения между клиентом и сервером по сети Интернет. Он дает возможность клиентам проводить проверку подлинности серверов

Серверы же с его помощью выполняют проверку подлинности клиентов (когда это важно)

Сначала найдите заказ в своей учетной записи SSL.com и щелкните один из скачать ссылки. Затем, щелкните скачать ссылка на право Microsoft IIS (* .p7b) в загрузка сертификатов таблице.

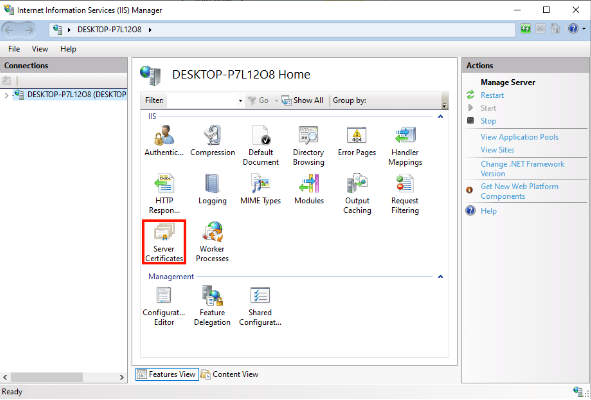

Далее открываем Run, вводим команду inetmgr и нажимаем OК. Выберите сервер в Коммутация панель, с левой стороны окна. Дважды щелкните Сертификаты сервера значок, расположенный под IIS в центральной панели окна.

Нажмите Завершить запрос сертификата (Completed Certificate Request) в «Действия» панель, на правой стороне окна.

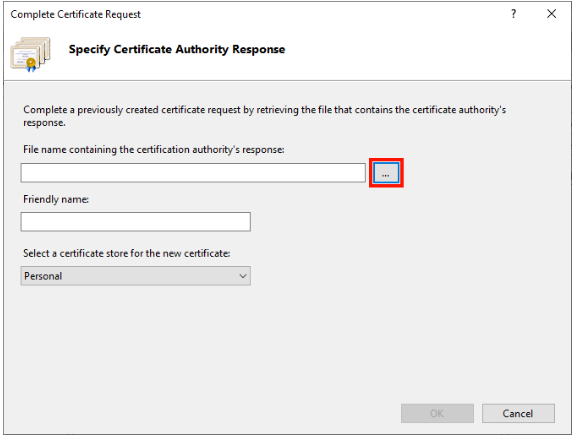

Затем появится окно «Полный запрос сертификата».

Сначала нажмите кнопку с надписью «…», Чтобы открыть диалоговое окно открытия файла. Перейдите в .p7b файл, который вы скачали с SSL.com

Обратите внимание, что вам придется изменить раскрывающееся меню справа от Имя файла поле из *.cer в *.* чтобы увидеть файл. Нажмите Откройте кнопку

Затем введите памятное имя для сертификата в поле «Дружественное имя» Нажмите кнопку ОК.

Какие решения защищают персональные данные

Курс на надежную защиту персональных данных задало государство. С 2014 года законодательная база в области защиты персональных данных активно совершенствуется. Это заставляет операторов пересматривать свою политику информационной безопасности.

Современные решения и индивидуальные ноу-хау помогают компаниям сохранить персональные данные. Разработчики используют решения на основе искусственного интеллекта, которые самостоятельно анализируют поведение пользователей. Они запоминают и постоянно обновляют шаблон действий обычного посетителя, накладывают его на новые данные и сравнивают в режиме онлайн. Система сообщает, если выявит потенциально зловредное поведение того или иного пользователя. Это позволяет не заниматься принятием мер постфактум, а предупреждать неправомерные действия по отношению к персональным данным.

Персональные данные теперь лучше защищены от потерь благодаря внедрению экосистем на базе блокчейна. Разработчики улучшают средства защиты сервисов и системы мониторинга по мере роста угроз взлома и кражи баз данных.

Самые известные компании, имеющие решения для защиты персональных данных:

1. Cloudflare – предоставляет услуги CDN, защиту от DDoS-атак, безопасный доступ к ресурсам и серверы DNS.

2. Bitglass – защищает данные в облачных приложениях и на устройствах.

3. Skyhigh Networks – обеспечивает контроль над данными и действиями пользователей в облачных сервисах.

4. Netskope – предоставляет сервисы, разработанные с применением искусственного интеллекта.

5. CipherCloud – работает с токенизацией, системой шифрования и комплексным управлением ключами.

6. Okta – помогает централизовать управление пользователями, автоматизировать доступ в облачных, локальных и мобильных приложениях.

7. «Лаборатория Касперского» – защищает корпоративные системы, данные и рабочие процессы компаний и госучреждений.

Решения для борьбы с утечками и кражами персональных данных совершенствуются, однако революционных новинок не появилось, и сила действия киберпреступности равна силе противодействия систем защиты.

Крупные агрегаторы персональных данных ежегодно модернизирует свои системы, но общая статистика не радует. Владельцы онлайн-ресурсов, как правило, выбирают решения, опираясь исключительно на необходимый уровень безопасности. Большинство проектов не имеет должного финансирования или соответствующих кадров для решения задач в области безопасности персональных данных.

К сожалению, четкого алгоритма действий, способного обеспечить полную безопасность, нет. Каждый блок проекта требует индивидуального подхода. Проверку должен осуществлять не один человек, а команда разработчиков с адекватной подготовкой. Чем больше накапливается персональных данных, тем сильнее должна быть их защита.

Иногда утечка персональных данных происходит из-за недобросовестности сотрудников и часто – благодаря способностям злоумышленников. ИT-служба компании должна отслеживать поведение мошенников, анализировать результаты их действий, совершенствовать системы защиты на основе полученного опыта, а в идеале – предвидеть мошеннические действия.

Укреплять информационную безопасность инженерно-техническими мерами

Согласно исследованию банка «Открытие» и Московской школы управления «Сколково», российские представители малого и среднего бизнеса «по-прежнему уделяют недостаточно внимания вопросам информационной безопасности». И это при том, что данные из отчёта InfoWatch по первым девяти месяцам 2020 года показывают: число утечек в России выросло на 5,6%, более 79% утечек — внутренние.

Мировая практика. Авторы анализа Cisco «Security Outcomes Study» рекомендуют в первую очередь грамотно внедрять и чаще обновлять оборудование. Именно эти действия ощутимо улучшают общую информационную безопасность компаний. Другое исследование Cisco утверждает, что в среднем компании окупают затраты на инфобезопасность на 270%: организации возвращают каждый потраченный на этот сектор доллар и увеличивают прибыль за счёт сокращения расходов на устранение последствий хакерских атак и внутренних утечек.

Подводные камни. Эксперт RTM Group считает, что основной причиной возникновения утечек информации является социальный фактор. Проблему всё равно придётся решать комплексно: технические меры безопасности снизят риски утечки, но человеческий фактор всё ещё будет играть огромную роль.

Полностью ограничить доступ не получится, потому что те, кто ограничивает доступ внутри компании, — сисадмины, IT-директор, — в любом случае будут его иметь. На самом деле основную угрозу для безопасности данных представляют именно сотрудники IT-подразделений, так как они имеют нужную квалификацию и права доступа, а их самих контролировать обычно некому.

Ограничивать доступ нужно юридическими мерами: подпиской, формой секретности, подписанием соглашений о неразглашении. Ну и воспитательными мерами: разъяснениями, тренингами, рассказами о случаях наказания за утечку.

Конечно, должна работать внутренняя служба безопасности, но она должна либо полагаться на собственное IT-подразделение, что обычно очень сложно организовать и вызывает острый конфликт с общей IT-службой, либо опираться на ту же общую IT-службу в части инструментального контроля утечек и хранения данных, что создаёт конфликт интересов.

В общем, технически и административно можно делать что-то — писать регламенты и ставить следящий софт типа DLP, — но правильнее создавать осознание ответственности и риска у сотрудников.

Есть ещё возможность нанимать внешних аудиторов и сотрудников безопасности, но тогда возникает не менее сложный вопрос: «Кто сторожит этих внешних сторожей?»

Игорь Ашмановгенеральный директор компании «Ашманов и партнёры»

Почему утекают персональные данные

Любой бизнес-проект может иметь уязвимость, из-за которой персональные данные клиентов могут попасть в открытый доступ. Такое случается по следующим основным причинам.

1. Владелец сайта выбирает недостаточный уровень шифрования данных или передает их по обычному протоколу.

Весной 2019 года утекли в интернет 157 Гбайт данных клиентов ведущего финансового брокера, 21 Гбайт данных с телефонов и аудиозаписей звонков сервиса автообзона, 3 Гбайт данных сотрудников сервиса частной медицинской помощи.

2. Сотрудники используют конфиденциальную информацию в тестовых целях, например при передаче систем управления базами данных на тестирование разработчикам. При грамотном подходе в финансовых структурах программисты не имеют доступа к реальным данным клиентов, но некоторые пренебрегают этими мерами безопасности. Несмотря на то что каждый сотрудник отвечает за сохранность данных, у многих есть искушение воспользоваться служебным положением.

В 2018 году именно сотрудники оказались виноваты в 78% случаев компрометации данных, не предназначенных для публичного доступа. Причем в России доля утечек по вине руководителей выше, чем в мире – 8,8% против 3,2%.

3. Владелец проекта некорректно распоряжается правами доступа к СУБД.

По результатам обследования 1900 серверов с применением двух популярных систем управления базами данных и распространенной поисковой системы выявлено, что к персональным данным в этих БД можно получить доступ без авторизации, а 10% серверов содержат личную информацию россиян или коммерческие материалы компаний.

4. Владельцы интернет-ресурсов не уделяют должного внимания резервному копированию, передают базы данных через незащищенное хранилище с открытой ссылкой для скачивания без защиты архива паролем. Нередко даже крупные стартапы хранят данные в незашифрованном виде.

В октябре 2018 года данные о 421 тыс. сотрудников одного из топовых банков попали в Сеть.

5. ИT-команда устанавливает недостаточно жесткие требования к сложности пароля.

6. Сотрудники недостаточно защищают ресурс от межсайтового скриптинга (XSS) и SQL-инъекций.

7. Владелец сайта использует слабые системы мониторинга и логирования процессов управления.

DLP for Chat features

DLP for Chat gives you control over the sharing of sensitive data in chat conversations. Using Chat for DLP, you can:

- Create data protection rules specifically for Chat, or for Chat plus other apps (such as Drive or Chrome).

- Create data protection rules that block Chat messages and attachments, warn users from sending them, or log them for future audit.

- Define data sensitivity conditions using text strings, predefined and custom detectors (which include word lists and regular expressions).

- Enforce data protection rules for a specific organizational unit or group, or for your entire organization.

- (including viewing end user messages that violate such rules).

Как происходят утечки данных

По отчёту the Verizon 2022 года расследования утечек данных популярный способ — криминальное хакерское вмешательство. Используются методы: фишинг, грубые атаки на серверы данных, шпионские и вредоносные программы.

Утечки происходят и внутри компаний. Например, когда сотрудник случайно читает информацию на компьютере коллеги без разрешения. Хотя доступ случайный, а «секрет» не передаётся дальше, такой инцидент считается нарушением безопасности данных. Также в компании может работать сотрудник, который намеренно получает доступ, чтобы использовать информацию недобросовестно.

Проводить тесты на этапе отбора

Раньше рекрутеры в IT-индустрии делали всю ставку на опыт и профессиональные навыки кандидата. В 2021-м soft skills стали важны так же, как умение решать специализированные задачи. Однако тесты по «софтам» не обнаруживают людей, которые склонны вредить компании изнутри. Нередко злоумышленники имеют отличные гибкие навыки: они легко втираются в доверие и способны манипулировать людьми. Теоретически проблема решается, если грамотно проработать отбор и предложить психологические тесты и опросники уже на входе.

Мировая практика. Apple, Microsoft, Amazon и многие другие мастодонты IT-рынка уже давно всерьёз практикуют поведенческие вопросы. Этот метод позволяет не только тщательно оценить профессионализм кандидатов, но и более детально изучить их личность

IT-корпорации часто уделяют особое внимание тому, насколько соискатель соответствует корпоративной культуре и заинтересован работать в конкретной компании. Конфликт ценностей — первый сигнал о том, что в будущем такой сотрудник может оказаться злоумышленником

Подводные камни. Можно подготовиться к поведенческим вопросам заранее и уверенно соврать на собеседовании. Также существует мнение, что большинство других «бесплатных» тестов устарело, а недостаточно проработанные методики приводят к ложным или неполным выводам о кандидатах.

Предположим, корпоративная психологическая служба проводит тестирование кандидатов на входе и потом занимается их переаттестацией. Здесь возникает первая проблема: почти все ненавидят психологические тесты, и большую часть соискателей мы отпугнём одним упоминанием специализированных опросников.

Вторая проблема: не вполне понятно, что конкретно нужно оценивать. Нет опросников, которые напрямую обнаруживают склонность человека к сливу персональных данных. Вывод о том, что потенциальный сотрудник склонен к асоциальному поведению, можно сделать только косвенно — по ряду других шкал. И это будет лишь предположение, потому что опросники обычно проектируют с другой целью — например, чтобы посмотреть, как человек работает в команде или принимает решения.

Третья проблема: даже если на этапе тестов обнаружилось, что некий соискатель потенциально склонен разглашать персональные данные, это вряд ли повлияет на решение о найме. Я почти уверен, что сила этого фактора будет очень низкой. Максимум, что можно сделать, — поставить пометку, что кандидат склонен к асоциальным действиям. В результате такого отбора мы потеряем хороших соискателей, пытаясь отсеять людей с подобной склонностью.

Дмитрий Котов

управлял HR-командами в Kia Motors Russia, Begun и Navicon Group, преподаватель курса «Профессия IT-рекрутер»

Chaos Computer Club

Chaos Computer Club — одна из старейших хакерских групп в мире, была создана в 1981 году в Германии. Так как это немцы, начали они свою деятельность соответствующим образом, то есть проконсультировались с представителями правоохранительных органов, касательно легальности их действий. Отсюда и девиз группы «Хакерство — не преступление».

Считается, что именно Chaos Computer Club первыми обошли дактилоскопическую защиту на новом в то время iPhone 5s. По словам взломщиков, для доступа к чужому iPhone достаточно получить четкий отпечаток пальца его хозяина, к примеру на оконном стекле. Далее этот отпечаток фотографируется на камеру с хорошим разрешением, обрабатывается в фоторедакторе и распечатывается на толстой бумаге. Полученный материал заливается жидким латексом, который после высыхания снимается. Всё — настоящий отпечаток пальца готов. Кстати, так можно разблокировать не только iPhone.

Anonymous

Начнем, пожалуй, с наиболее легендарного коллектива, отличающегося от остальных известным символом — маской Гая Фокса из фильма «V значит вендетта». Он был основан в 2003 году и уже тогда называл себя децентрализованным, а также отстраненным от политики. За практически 20 лет своего существования Anonymous успел взломать ресурсы террористических организаций, наркокартелей и распространителей порнографии, а также сайты Visa, MasterCard, PayPal, PlayStation, египетского и тунисского правительств. Несмотря на это, участники группы до сих пор остаются анонимными. Взламывают сайты они при помощи DDoS-атак — подачи на сайт очень большого количества одинаковых запросов, превышающих пропускную способность сети. Помните, как начинают «виснуть» порталы, на которые одновременно заходит несколько тысяч человек? DDoS-атака — это примерно так же, но в разы массивнее.

Cisco помогает хакерам

В отчете федеральных агентств приведен внушительный список рекомендаций для системных администраторов, которые могут помочь им снизить вероятность взлома сети их компании. Но проблема усугубляется тем, что иногда сами разработчики сетевых устройств помогают хакерам.

В первую очередь это касается Cisco. Компания известна не только тем, что отвернулась от России, но и тем, что регулярно показывает спину клиентам их других стран, заявляя, что не будет латать «дыры» в прошивках своих роутеров. Это происходит регулярно – например, в сентябре 2022 г. CNews писал, что Cisco решила не устранять опасную уязвимость CVE-2022-20923, найденную в ее устаревших роутерах, чей срок поддержки давно истек. Эта брешь – не брешь вовсе, а широчайшие виртуальные ворота для хакеров. Единственный способ защититься – купить новый роутер, поддержка которого еще действует, а через пару лет повторить этот шаг, когда Cisco откажется устранять другую уязвимость уже в более новых моделях. Например, такая ситуация возникла весной 2023 г. – Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса RV016, RV042, RV042G и RV082. В них нашлась «дыра» CVE-2023-20025, не менее опасная, чем упомянутая CVE-2023-20025

Почему быстрая и правильная реакция на инцидент очень важна

Последствия утечек могут оказаться серьёзными и для владельцев данных, и для операторов. Для первой группы существуют многочисленные риски стать жертвой злоумышленников. Они могут пострадать от неправомерного списания средств с банковской карты, шантажа, разглашения любой информации, взлом профилей.

Операторы, в свою очередь, допустившие утечку персональных данных, понесут ответственность:

- Гражданскую, в виде взыскания в судебном порядке понесенных гражданами убытков и морального вреда;

- Административную, в виде наложения штрафа, приостановления или запрета деятельности, связанной с обработкой персональных данных;

- Уголовную, в случае неправомерного распространения ПДн, причинившего существенный ущерб и передаче информации в правоохранительные органы.

Если выяснится, что оператор виновен в несоблюдении условий, обеспечивающих сохранность персональных данных при хранении материальных носителей, ему грозит штраф, предусмотренный ч. 6 ст. 13.11 КоАП РФ:

- Должностным лицам – 8-20 тыс. руб.;

- ИП – 20-40 тыс. руб.;

- Юрлицам – 50-100 тыс. руб.

Примеры утечек данных

В ноябре 2021 года в приложении для торговли акциями и инвестиций Robinhood случилась утечка данных: похищено пять миллионов адресов электронной почты пользователей. Хакеру удалось получить полные имена двух миллионов пользователей. Преступник потребовал деньги взамен на неразглашение данных.

Компания Robinhood сообщила о вымогательстве в правоохранительные органы и заключила контракт с Mandiant — топовой компанией по кибербезопасности, чтобы помочь устранить утечку данных.

Позже Robinhood связалась с владельцами счетов, чью информацию украли, и опубликовала заявление для аудитории по поводу утечки данных.

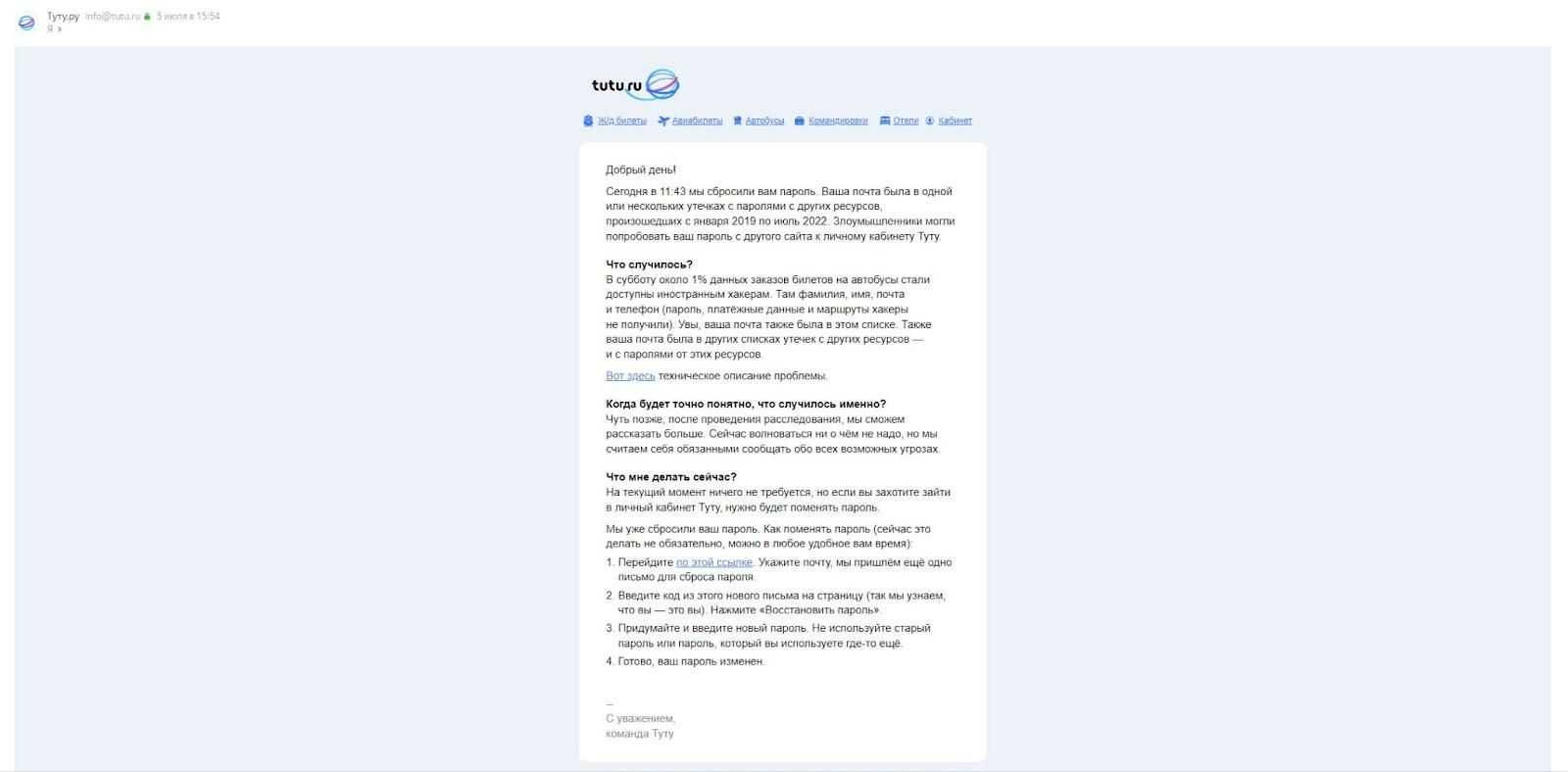

В июле 2022 году у онлайн-сервиса путешествий Tutu.ru случилась утечка данных. Сервис атаковали хакеры из-за рубежа. По заявлению сотрудников, платёжные данные клиентов не пострадали. Команда Tutu.ru оперативно сообщила пользователям об утечке и разобралась со сложившейся ситуацией.

Соглашаясь на обработку ПД мы сами даем информацию мошенникам?

Мы как пользователи тех или иных сервисов часто даем согласие на обработку персональных данных при получении определенных услуг, при покупке товаров через онлайн-сервис и так далее.

Как можно себя обезопасить? Когда мы совершаем покупку товаров можно давать согласие на обработку персональных данных, но ограниченных видов , т. е. только имя, телефон ( в идеале иметь запасной номер на случаи, куда приходят коды, но не прикреплены карты), оплату производить с карты банковской, но неосновной, а завести такую, которую вы можете пополнять на сумму товара.

Согласно статьи 9 вышеуказанного закона можно отзывать согласие на обработку персональных данных, что позволяет наложить запрет на работу оператора с личными сведениями о человеке.

Между тем оператор может продолжить работу с личными инфоматериалами субъекта даже при отзыве последним своего согласия. Перечень случаев, когда у него есть такое право, прописан в пп. 2–11 ч. 1 ст. 6, ч. 2 ст. 10, ч. 2 ст. 11 закона № 152-ФЗ. В частности, использовать информацию о человеке могут:

• суды при участии гражданина в судопроизводстве;• приставы при исполнении судебного акта;• государственные органы при исполнении своих полномочий;• стороны гражданско-правовых договоров, заключенных с субъектом персональных данных;• любые субъекты при необходимости защиты жизни или здоровья носителя персональной информации;• журналисты, если работа с личной информацией связана с их профессиональной деятельностью;• субъекты, участвующие в реализации международных договоров;• органы статистики, если личные данные обезличиваются.

Secure accounts

Protect your organization’s repositories and settings by implementing security best practices, including enabling 2FA and requiring it for all members, and establishing strong password guidelines.

-

Requiring organization members, outside collaborators, and billing managers to enable 2FA for their personal accounts, making it harder for malicious actors to access an organization’s repositories and settings. For more information, see «Requiring two-factor authentication in your organization.»

-

Encouraging your users to create strong passwords and secure them appropriately, by following GitHub’s recommended password guidelines. For more information, see «Creating a strong password.»

-

Establishing an internal security policy in GitHub, so users know the appropriate steps to take and who to contact if an incident is suspected. For more information, see «Adding a security policy to your repository.»

-

Encouraging your users to enable push protection for users so that no matter which public repository they push to, they will be protected. For more information, see «Push protection for users.»

For more detailed information about securing accounts, see «Best practices for securing accounts.»

5.

Джеймс Дженсон Анчета

В январе 2006 года хакеру из Дауни, штат Калифорния, который атаковал личные аккаунты и даже американские военные объекты, был вынесен приговор после федеральных расследований, которые привели к порогу его дома. Будучи всего 20 лет от роду, Джеймс Дженсон Анчета использовал ботнеты, чтобы получить контроль над шокирующим количеством компьютеров – сотнями тысяч, на самом деле. Мужчина также заразил машины, расположенные на военных объектах США. Жуткая форма взломов, запущенных Анчетой, включала в себя получение прибыли, используя компьютеры обычных людей для проведения спам-атак и выпуска массовой всплывающей рекламы.

По закону Анчета должен был получить 50 лет заключения, но провел в тюрьме всего 60 часов, после чего был конфискован его БМВ и изъято более 58000 долларов прибыли от взлома, еще он заплатил 15000 долларов в качестве компенсации федеральному правительству Соединенных Штатов за заражение военных компьютерных установок. 9 мая 2006 года он был признан виновным в четырех уголовных преступлениях за нарушение раздела 1030 Кодекса Соединенных Штатов (мошенничество и связанная с ним компьютерная деятельность).