Краткое содержание ст. 272 УК РФ с комментариями

Ответственность за взлом предусмотрена по ст. 272 УК РФ, состоящей из 4 частей и 2 примечаний. В первой части говорится о тех мерах пресечения, которые назначаются за противоправный доступ к компьютерной информации, если это повлекло любые ее изменения или копирование.

В первом примечании дается определение такому термину, как компьютерная информация. Это сведения, которые представлены в виде электрических сигналов, независимо от типа их хранения или обработки.

В следующих частях указаны те наказания, которые назначаются при данном правонарушении с учетом наличия некоторых отягчающих обстоятельств:

- в ч. 2 — при причинении крупного ущерба (в примечании №2 указано, что крупный ущерб начинается от миллиона рублей) либо при совершении в корыстных целях;

- в ч. 3 — если преступники были объединены в целую группу лиц, заранее спланировавшую правонарушение, либо если лицо использовало при этом свое служебное положение (наличие доступа к общей электронной почте или особым сведениям компании);

- в ч. 4 — о тех же преступлениях, но если они повлекли тяжелые последствия для пострадавшей стороны или их угрозу.

Ответственность за хакерство

Юристы Европейской Юридической Службы отмечают, что ответственность за получение нелегитимного доступа к киберинформации установлено ст.272 УК РФ. Согласно этому положению, преступник понесет наказание, если его деяния привели к неблагоприятным последствиям, например, к копированию, уничтожению, модификации или блокированию сведений. Каким будет наказание зависит от вида преступного деяния, от наличия или отсутствия квалифицирующих факторов.

Пример

Допустим, молодой человек, начинающий хакер, решил проверить свои способности и взломал базу данных крупной компании. В таком случае, если парень просто получил доступ к секретной информации и ничего с ней не сделал, то к ответственности по ст.272 УК РФ его не привлекут. Если же он поменял любой символ или скопировал базу, либо что-то удалил, то тогда его деяние является уголовно-наказуемым.

Согласно ст. 272 ч. 1 УК РФ за совершение рассматриваемого преступления злоумышленника накажут:

- штрафом – до 200 тыс. руб. или в размере з/п за период до 18-ти месяцев;

- исправ.работами – до 1 года;

- ограничением свободы – до 2-х лет;

- работами принудительного характера – до 2-х лет;

- тюремным заключением – до 2-х лет.

- Штраф. Его размер устанавливает суд. В законе написано, что максимальная сумма штрафных санкций может достигать 300 тыс. руб.

- Альтернатива штрафу – взыскание дохода гражданина за период от 1 до 2-х лет.

- Также преступника могут отправить на исправительные работы от года до двух лет.

- Второй частью ст.272 УК РФ предусмотрено и более жесткое наказание в виде принудительных работ, ограничения или лишения свободы сроком до 4-х лет.

Если злоумышленников было несколько, они действовали по предварительному сговору, либо организованной группой, или преступник совершил противоправные деяния, используя свое служебное положение, то его накажут по ч.3 ст.272 УК РФ, за что предусмотрены:

- штраф – до 500 тыс. руб., либо в размере з/п за период до 3-х лет;

- принудительные работы – до четырех лет;

- ограничение свободы — до 4 лет;

- лишение свободы – до 5 лет.

Дополнительно к штрафу, злоумышленника могут лишить возможности занимать определенные должности или заниматься какой-либо деятельностью.

Если преступление привело к тяжким последствиям, либо появилась угроза их наступления, то деяние наказывается в соответствии с четвертой частью ст.272 УК РФ за что преступника могут лишить свободы на срок до 7-ми лет.

Срок давности за совершение преступного деяния, предусмотренного ч.1 ст.272 УК РФ составляет 2 года (небольшая тяжесть), ч.2 ст.272 УК РФ — 6 лет (средняя тяжесть), ч.3, 4 ст.272 УК РФ — 10 лет (тяжкое преступление). Преступление считается совершенным с момента завладения злоумышленником охраняемой информацией. Его расследование занимаются следователи ОВД.

Обратите внимание! Статья за взлом вам не грозит, если в результате получения неправомерного доступа никакие плачевные последствия, установленные законом, не наступили.

Standoff 101: схема мозга безопасника от «Тинькофф» и где учиться на белого хакера

Хакерскую неделю открыло двухдневное мероприятие Standoff 101: оно было рассчитано на студентов и начинающих специалистов, которые хотят развиваться в сфере ИБ. О своем становлении в профессии рассказали 17 экспертов.

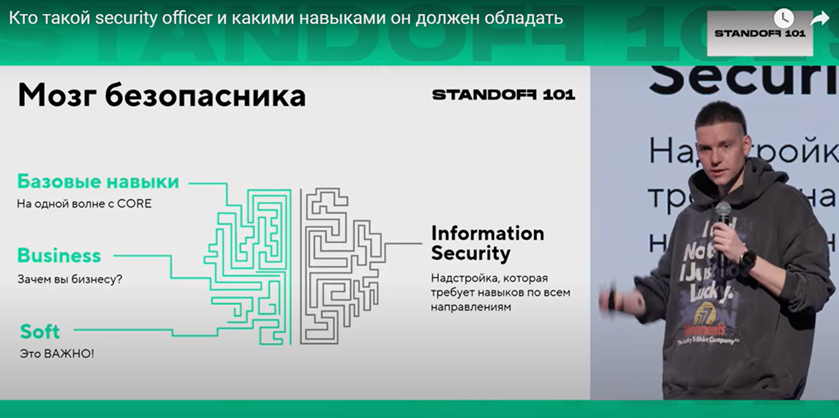

По мнению Дмитрия Гадаря, вице-президента, директора департамента информационной безопасности Тинькофф Банка, навыки специалиста по ИБ не должны ограничиваться только кибербезопасностью.

«Вы должны хорошо понимать, как устроена компания и зачем вы ей нужны. Информационная безопасность — только один из навыков, и, например, soft skills не менее важны, — объяснил Дмитрий. — Следует четко знать, какую цель преследует бизнес. Дело в том, что невозможно защитить инфраструктуру на 100%. Нужно уметь выделять критически важные активы и недопустимые события. Это сложная работа и постоянный диалог с бизнесом, иногда на разных языках

Крайне важно наладить это взаимодействие»

Современный исследователь угроз должен уметь формулировать гипотезы, проверять их и соединять в причинно-следственные связи, считает технический директор «МТС RED» Денис Макрушин.

«Первая суперспособность — привычка генерировать гипотезы

Неважно, являетесь вы специалистом по ИБ или разработчиком: если вы задаете себе вопрос „А что, если?“, то вы уже исследователь. Безопаснику также нужно уметь писать код, чтобы автоматизировать рутину

Третий признак исследователя — навык искать причинно-следственные связи», — говорит Денис Макрушин.

Студентам лучше проходить практику в государственных компаниях, а также больше времени и сил посвящать дополнительному обучению. Такой совет дал заведующий кафедрой «Информационная безопасность» Технической академии «Росатома» Лев Николаев.

«Вуз — далеко не единственное место, где можно получить необходимые навыки. Забудьте о схеме „отучусь, потом буду работать“. Учиться надо постоянно

Важно также развиваться не только в сфере ИБ, но и в области IT-технологий. Кибербезопасности не бывает без IT

Администратор ИБ — это сверхверсия администратора IT», — отметил Лев Николаев.

В свою очередь, директор центра развития образовательных технологий Positive Technologies Юлия Данчина сравнила специалистов по ИБ с медицинскими работниками.

«Влюбиться в ИБ достаточно просто: все направления в кибербезопасности интересны и востребованы. Кроме того, специалист по ИБ почти как врач, который делает все, чтобы индустрии нашей экономики были здоровыми», — отметила Данчина.

В среду, 22 ноября, в эфирной рубке специалисты продолжили делиться историями своего развития в сфере ИБ.

Главное для специалиста по кибербезопасности — иметь постоянную практику (к примеру, участвовать в CTF-соревнованиях и программах багбаунти) и непрерывно учиться, в том числе разбирая чужие отчеты. В этом уверен Вячеслав Васин, заместитель руководителя центра компетенции по анализу защищенности «Лаборатории Касперского»: «На платформах багбаунти нередко бывают открытые репорты. Их можно скачать и попытаться понять, как мыслил багхантер, чтобы затем применить эти приемы в работе», — отметил он.

Самообучение подходит не всем этичным хакерам, полагает Ольга Карелова, доцент кафедры «Криптология и кибербезопасность» НИЯУ МИФИ. «Должна быть или сильная мотивация, или минимально достаточный объем знаний. В тех же роликах на YouTube не все бывает корректно и подробно объяснено, что приводит к появлению любителей копировать чужие строчки кода. Они считают себя хакерами, но не являются таковыми», — пояснила Ольга. После вуза она продолжила обучение в аспирантуре, а также работала «редтимером» и исследователем, руководила отделом анализа защищенности, получила сертификат Offensive Security Certified Professional (OSCP). Лучшим способом начать путь белого хакера, по мнению Ольги, являются CTF-соревнования.

Филипп Никифоров, старший специалист группы исследования безопасности мобильных приложений Positive Technologies, уже в 13 лет читал статьи про взломы, развивал навыки, участвуя в CTF, а затем и в багбаунти-программах. На втором курсе колледжа Филипп стал получать достаточно крупные вознаграждения за найденные уязвимости и полностью сосредоточился на карьере багхантера. Эксперт отметил, что в современных технологических компаниях, как правило, не требуют диплом, главное — практические знания. С такой позицией не согласна Ольга Карелова. По ее словам, в некоторых компаниях для карьерного роста требуется высшее образование, причем не обязательно профильное.

«Белый» хакер – кто это

«Белый» или этичный хакер – это специалист по кибербезопасности или пентестер. Он проводит тесты на проникновение (penetration test – пентесты), находит и устраняет уязвимости в ресурсах компании, которые могут привести к взлому.

Кто такие хакеры вообще и откуда пошло слово

Впервые слово «хакер» использовали в Массачусетском технологическом институте в 1960-х годах. Так назвали человека, который предложил довольно грубое решение задачи. Позже хакерами называли студентов, которые взламывали программы на университетских компьютерах, чтобы не платить за их использование.

Сегодня так называют киберпреступников, которые взламывают серверы и программы, крадут данные и вымогают деньги.

На что способны хакеры

В 2017 году программа-вымогатель WannaCry поразила 500 тыс. компьютеров в 150 странах мира. Вирус зашифровывал все содержимое, а затем требовал денег за разблокировку. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов.

В 2020 году был взломан Facebook*, в результате произошла самая массовая утечка данных из соцсети – пострадали более 267 млн пользователей.

В отличие от обычных, «белые» хакеры атакуют системы и находят уязвимости в них по запросу бизнеса. За это им платят хорошие деньги.

Необходимые языки программирования

Основные языки программирования, которые могут потребоваться: C, C++, Java Script, PHP, Python, Java, Ruby, Assembler. Возможно (скорее всего, наверняка), потребуется изучить какие то языки дополнительно, все зависит от итоговой специализации:

C, C++ (взлом ПО) — языки общего назначения, они используются для системного программирования. На них написано большинство операционных систем, что полезно при изучении архитектур ОС. Например, Unix — открытая ОС, ее исходные коды на языке С всегда можно просмотреть и проанализировать. Также эти языки могут быть использованы для написания разных системных утилит, защит или наоборот крэков, кейгенов.

JavaScript (веб-хакинг) — широко распространенный скриптовый язык, повсеместно используется в веб-приложениях, как во фронтенде, в виде встроенных в HTML-страницу скриптов, так и в бэкенде, в обработчиках запросов сервера. Многие уязвимости основаны на запуске из браузера вредоносного скрипта на JavaScript. Язык PHP также очень распространен в области веб-разработки, но больше на стороне бэкенда.

Python (все) — про него я уже упоминал ранее. Повторю главное. Python — распространенный и простой язык программирования. У него огромная библиотека, что очень облегчает разработку. Python удобен для автоматизации различных процессов и будет полезен практически при любой специализации.

Java (мобильные приложения) — основной язык при разработке под ОС Android. Также это один из самых широко используемых языков программирования в мире.

SQL — декларативныйязык программирования, применяемый для создания, модификации и управления данными в реляционной базе данных, управляемой соответствующей системой управления базами данных. Изначально и до сих пор SQL был основным способом работы пользователя с базой данных. Поскольку базы данных используются повсеместно, понимание основ SQL необходимо.

Ruby — в сфере исследований безопасности (этичного хакинга) Ruby очень быстро завоевал популярность. На этот язык повлияли Perl, Smalltalk, Eiffel, Ada и Lisp. Подобно Python, он легок для написания и чтения, а также приятен в работе.

Assembler — машинно-ориентированный язык программирования низкого уровня, сложный в освоении. Представляет собой систему обозначений, используемую для представления в удобно читаемой форме программ, записанных в машинном коде. В настоящее время в индустрии информационных технологий в основном используются языки программирования высокого уровня.

Однако Assembler продолжает применяться, что обусловлено его уникальным преимуществом в части эффективности и возможности полного использования специфических средств конкретной платформы. На этом языке пишут программы или их фрагменты в тех случаях, когда критически важны такие параметры, как быстродействие и объем используемой памяти.

Знание Assembler критически необходимо хакеру, например, при создании крэков или кейгенов. В этом случае он имеет дело, как правило, с исполняемыми файлами и ему требуется проводить процедуру дизассемблировния (обратного преобразование из машинного кода в код на языке ассемблера), чтобы затем анализировать и модифицировать полученный код.

Ресурсы для начала работы

Я хотел бы поделиться некоторыми ресурсами, которые помогут вам лучше всего понять хакерское дело с нуля.

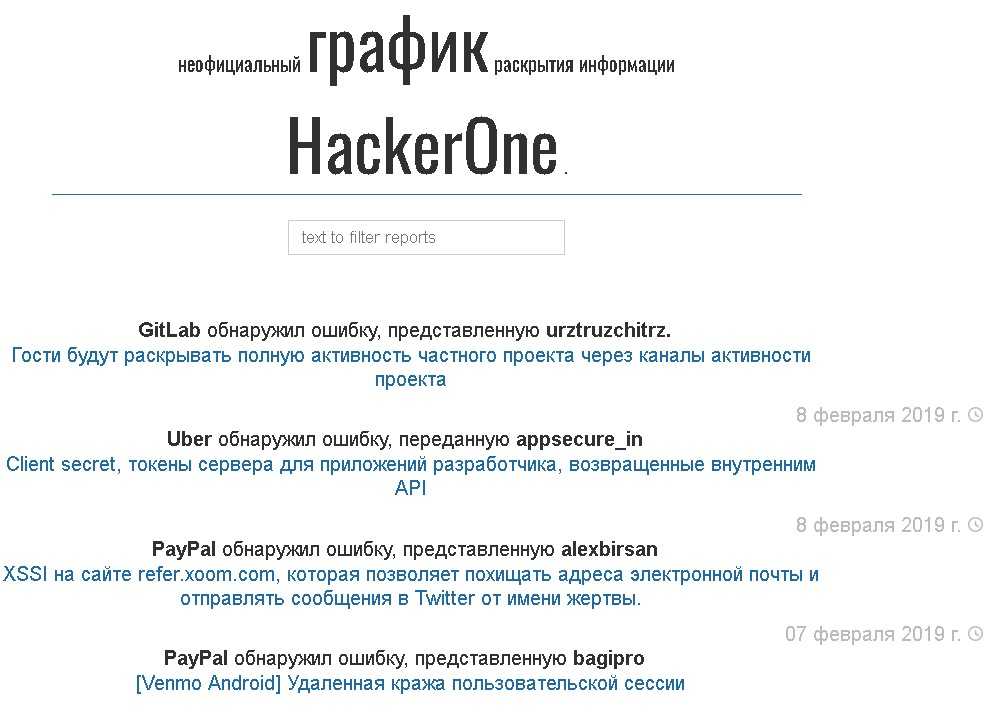

Совет №2. Регулярно следуйте информации по этой ссылке http://h1.nobbd.de/. Там представлены отчеты об общественных ошибках в сети. Инфа постоянно обновляется, поэтому добавьте сайт себе в закладки, не пожалеете. По сути, это самая полезная инфомация в этой статье.

Неофициальные отчеты по багам

Неофициальные отчеты по багам

Совет №4. Присоединяйтесь к Slack Community для хакеров.

https://api.slack.com/community — широко используемые библиотеки с открытым исходным кодом.

https://bugbountyforum.com/ — Баг Баунти Форум.

Полезные ссылки для изучения практического хакинга:

- http://www.vulnerablewebapps.org/

- http://hackyourselffirst.troyhunt.com/

- https://github.com/s4n7h0/xvwa

- http://zero.webappsecurity.com/

- http://demo.testfire.net

- https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project

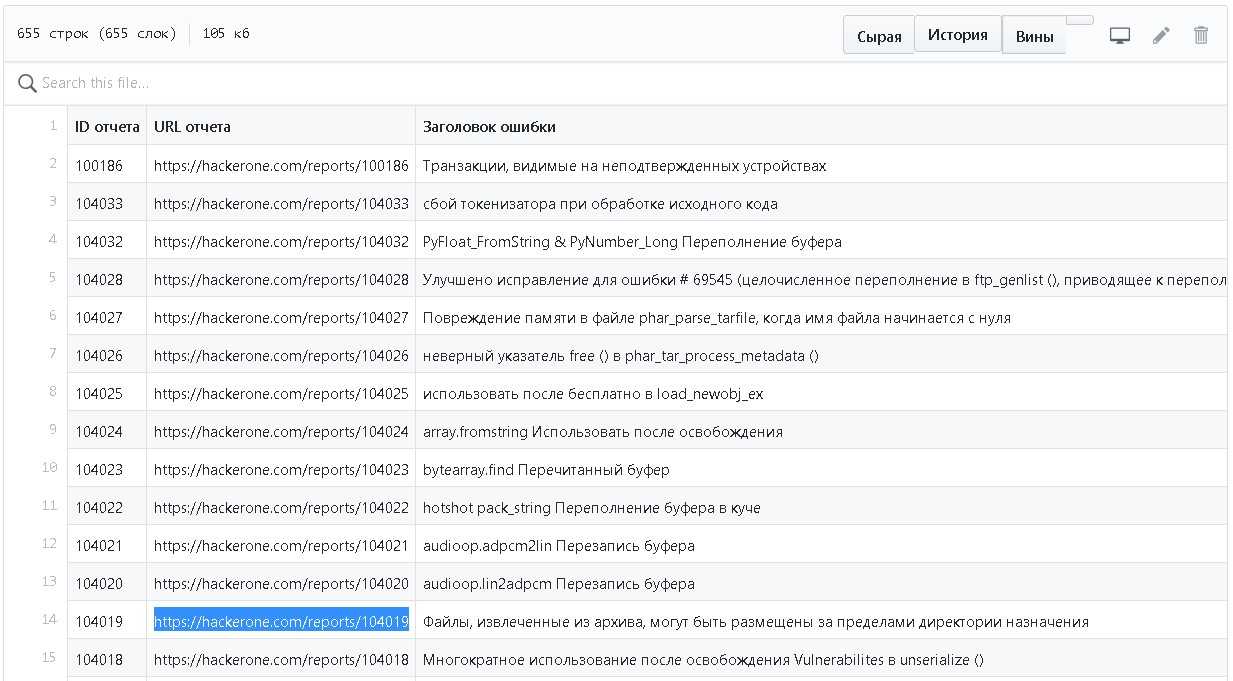

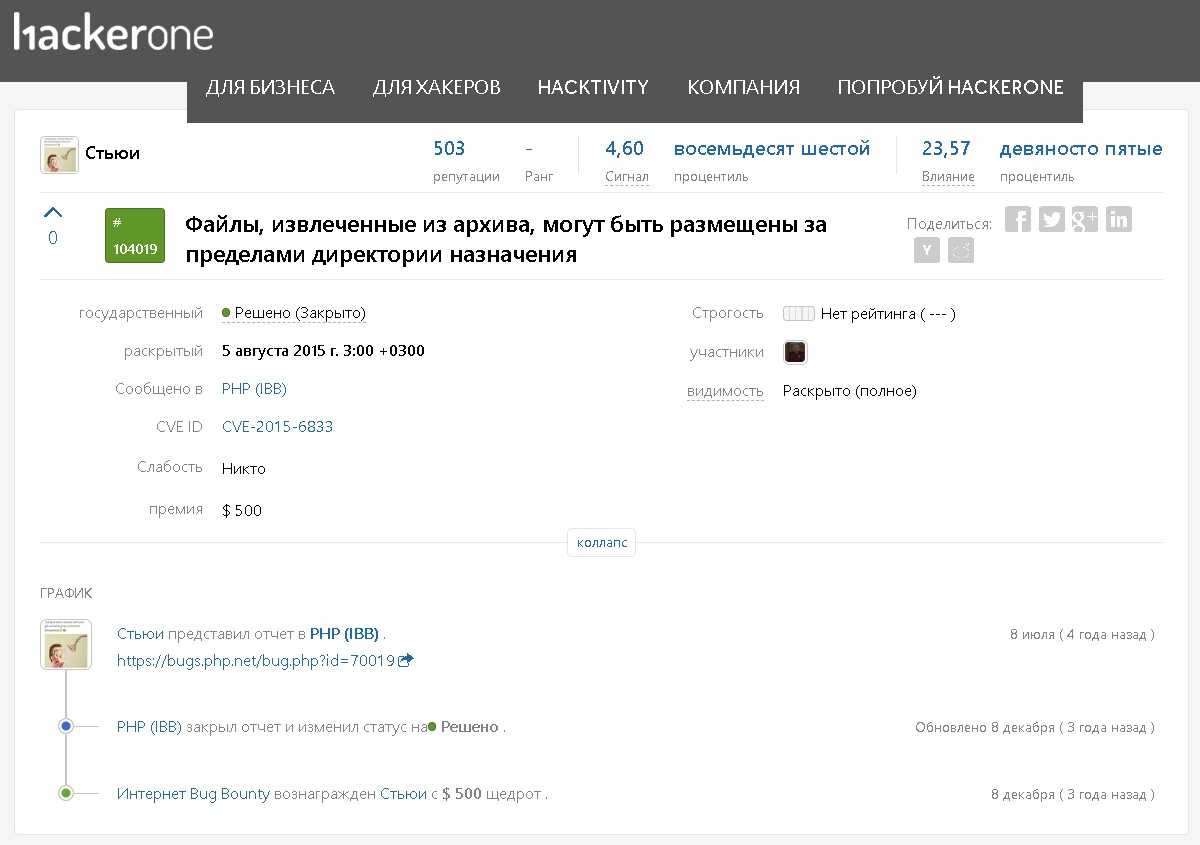

Публичные отчеты HackerOne

Вот ссылка на публичные отчеты HackerOne:

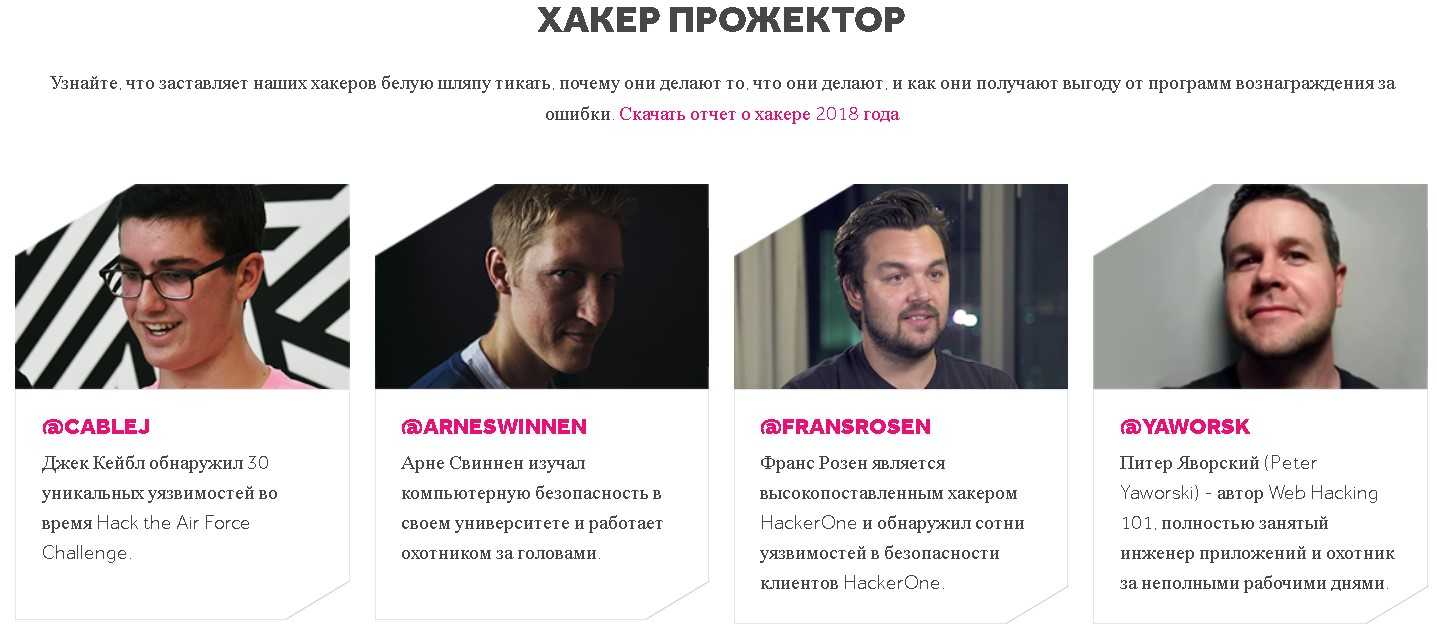

HackerOne — САМАЯ НАДЕЖНАЯ ХАКЕРСКАЯ ПЛАТФОРМА БЕЗОПАСНОСТИ. Это те самые ребята, которые проверяет вашу систему на баги.

Большое число компаний из списка Fortune 500 и Forbes Global 1000 доверяют HackerOne тестировать и защищать приложения, от которых зависит их бизнес.

Вот хакеры:

Хакеры HackerOne

Хакеры HackerOne

Отчеты по поиску уязвимостей

Персональный отчет

Персональный отчет

Анонимный

может быть Анонимный Он самый известный «хакер» всех времен, но он также и самый загадочный. Anonymous — это не отдельный человек, а децентрализованная группа хакеров без реального членства или иерархии. Кто угодно может действовать от имени Anonymous.

что он сделал?

С момента своего дебюта в 2003 году Anonymous был сертифицирован для атак на множество громких целей, включая Amazon, PayPal, Sony, Баптистскую церковь Вестборо, Церковь Саентологии, части даркнета, а также правительства Австралии, Индии, Сирии и других стран. США, из десятков других операций.

где он теперь?

Anonymous продолжает проникать и по сей день. С 2011 года из Anonymous возникли связанные хакерские группы: LulzSec и AntiSec.

Хакеры — кто они

Речь о хакерах, а не скрипт-кидди — людях, которые считают себя хакерами, но для взлома используют готовые вирусы и скрипты, при этом не понимая принципа их действия.

Хакер — в первую очередь крутой системный программист: он работает на уровне ядра системы или драйверов, а прикладные программисты пишут пользовательские программы. Хакерам важнее всего цель, а не деньги. А то, чем они занимаются — игра: если хакеру не интересно или не комфортно чем-то заниматься, он этого делать не станет, обещания «золотых гор» и «манны небесной» для них не работают. Деньги они обычно тратят на технику и собственное развитие.

Кевин Митник

Министерство юстиции США охарактеризовало его как «самого разыскиваемого преступника в области компьютерных преступлений в истории США». История Кевина Митника настолько причудлива, что она легла в основу художественного фильма «По следу».

что он сделал?

Отбыв год тюрьмы за взлом сети Digital Equipment Corporation, он получил три года под надзором. Но ближе к концу этого периода он сбежал и занялся 2.5-летним взломом, который включал в себя нарушение системы предупреждения национальной обороны и кражу корпоративных секретов.

где он теперь?

В конце концов Митник был арестован и приговорен к пяти годам тюремного заключения. Полностью прослужив эти годы, он стал консультантом по компьютерной безопасности и оратором. Сейчас он руководит компанией Mitnick Security Consulting, LLC.

Как строится система информационной безопасности компании? Рассказывает эксперт

На чем зарабатывать начинающему хакеру

Если не получается найти работу для специалиста без опыта, можно поискать оплачиваемую стажировку. Искать их можно как через агрегаторы, вроде HeadHunter, так и на сайтах крупных IT-компаний или наоборот, узкоспециализированных организаций, которые занимаются анализом защищенности.

Помимо этого, можно принять участие в программах Bug Bounty

Однако, важно учитывать, что оплата за найденные баги и уязвимости не приходит раз в месяц, как зарплата, и от подачи репорта до получения выплаты вполне может пройти два-три месяца. Багхантинг можно совмещать как с основной работой, так и с обучением хакингу.

Как доказывается вина, на каком основании можно подавать заявление

Взлом, согласно УК РФ, доказывается на основе конкретных фактов, а именно взлом электронного ящика, сайта или аккаунта социальных сетей.

Также это может быть и попадание личных данных или коммерческих секретов в чужие руки, к людям, которые не имеют никаких прав на их обработку или хранение.

Довольно сложно получить такие доказательства, особенно в интернете, где очень легко соблюдать анонимность. Существует всего несколько вариантов того, как их получить:

- послать письмо управляющим почтового сервиса или социальной сети с просьбой о предоставлении списка IP-адресов, по которым был осуществлен вход в них;

- некоторые социальные сети позволяют отследить список тех, кто имеет доступ к аккаунту;

- если от вашего лица приходит спам вашим знакомым и близким, а профиль недоступен, то, скорее всего, его взломали.

Мой путь в сферу кибербезопасности

Помню свой первый «хакерский» опыт. Мне было около десяти лет, и я научился локально сохранять веб-страницы. Я зашел на главную страницу Google, скачал ее и отредактировал в Блокноте так, чтобы на ней появился текст «Здесь был Люк!». Когда я открыл отредактированную страницу, я был в восторге. Мне казалось, что я обманул Google. Того и гляди, в дверь начнут стучать агенты ФБР. Может, рассказать родителям, пока не обнаружили?

Кадр из сериала Mr. Robot

В мое время не было никаких сайтов с челленджами для хакеров. Тогда вообще почти не было никакой информации, во всяком случае я мало что находил. Моим первым источником информации о хакерстве стал сайт Каролин Мейнел под названием «Руководство по безопасному (по большей части) хакингу». Руководства были набраны шрифтом Comic Sans, который считается признаком дурного вкуса у дизайнеров из девяностых и нулевых. Среди них были такие классические гиды, как «Telnet: главный инструмент хакинга» и «Как хакать с помощью Windows XP часть 1: магия DOS». Их до сих пор можно найти на сайте.

После окончания школы я устроился в сферу IT, начал учиться компьютерным наукам, почти закончил образование, но меня отчислили. Затем стал бакалавром музыки и начал работать музыкантом. Несколько лет я выступал на круизных лайнерах, потом познакомился с будущей женой, уехал в Великобританию, женился, вернулся в Австралию и устроился веб-разработчиком.

Все это время моя любовь к хакерству не угасала. Мне никогда не нравилась разработка. У меня была прекрасная работа с отличными коллегами, но она не вызывала у меня никаких эмоций. Однажды я работал над проектом, связанным с электронной коммерцией и конфиденциальной информацией, и мой начальник предложил мне пройти курсы по безопасности данных. Я написал генеральному директору местного агентства кибербезопасности и спросил, какие курсы он может порекомендовать. Он посоветовал пройти сертификацию OSCP, что я и сделал.

Кадр из сериала Mr. Robot

Пожалуй, это был поворотный момент в моей карьере. На обучение ушло два месяца. и все свободное время я посвящал изучению хакерского искусства. Даже когда я уставал, я не мог заснуть по ночам, потому что мой мозг не переставая думал о задачах. Тогда я понял, что именно хакинг, а не разработка станет моей работой.

Через месяц или два после сдачи OSCP я прошел хакер-челлендж в сети и устроился на первую работу в агентство по кибербезопасности через рекрутера, который опубликовал задание.

Но хватит обо мне. Вот несколько советов о том, что нужно сделать, чтобы устроиться на работу хакером.

Судебные дела и прецеденты, связанные со взломами игр

За прошедшие годы было рассмотрено множество судебных дел и прецедентов, связанных со взломами игр, которые проливают свет на юридические последствия использования взломов в видеоиграх. В этих делах содержатся рекомендации о том, как разработчики игр и игроки могут повлиять на использование хаков, читов и модов.

Одно из известных судебных дел, связанных со взломами игр, произошло в 2015 году, когда компания Blizzard Entertainment, разработчик популярной игры “Overwatch”, подала иск против группы хакеров. Хакеры создавали и распространяли читы и хаки, которые позволяли игрокам получать нечестные преимущества в игре. Blizzard утверждала, что эти взломы нарушают условия предоставления услуг в игре и законы об авторском праве. Суд вынес решение в пользу Blizzard, присудив ей миллионы долларов в качестве компенсации ущерба.

Еще один значительный юридический прецедент был создан в ходе судебного разбирательства по делу Sony Computer Entertainment America, Inc. против Game Genie, которое состоялось в начале 1990-х годов. Game Genie — это устройство, позволяющее игрокам модифицировать игровой код и использовать читы. Компания Sony подала на Game Genie в суд, заявив, что устройство нарушает ее права на интеллектуальную собственность. В итоге суд постановил, что модификации Game Genie представляли собой добросовестное использование и не нарушали авторских прав Sony.

Эти дела наглядно демонстрируют всю сложность вопроса о законности взломов игр. Если одни суды встали на сторону разработчиков игр, признав негативное влияние взломов на игровой процесс и целостность игрового процесса, то другие решили, что модификация игрового кода относится к сфере добросовестного использования.

Разработчикам игр и игрокам крайне важно понимать правовые границы в отношении взлома игр. Разработчики игр должны установить четкие условия предоставления услуг, прямо запрещающие взломы и читы, и принимать правовые меры против нарушителей этих условий

Игроки же должны знать о возможных последствиях использования взломов, поскольку это может привести к судебному разбирательству и подрыву их репутации в игровом сообществе.

Научитесь быть хакером в белой шляпе

Чтобы стать «белым» хакером, изучите следующее:

Учебный курс сертифицированного этического хакера (v10) является первым. Этот курс научит вас взламывать, в том числе создавать вирусный код и проводить обратный инжиниринг, чтобы вы могли обеспечить более надежную защиту данных вашей компании и остановить утечку. Вы узнаете продвинутые способы просмотра сетевых пакетов и разбиения их на системы. Это даст вам преимущество перед киберпреступниками и поможет улучшить сетевую безопасность. Отдельные лица могут пройти курс в виде Flexi-Pass в виртуальном классе или в качестве решения для корпоративного обучения.

Когда дело доходит до информационной безопасности, сертификат сертифицированного специалиста по безопасности информационных систем (CISSP) не имеет себе равных. Этот курс подготовит вас к карьере в области обеспечения безопасности информации, научив вас определять все части ИТ-безопасности с нуля, от архитектуры и дизайна до управления и контроля. Он следует правилам (ISC)2 CBK 2018. Учетные данные сертифицированного специалиста по безопасности информационных систем (CISSP) обычно требуются или, по крайней мере, крайне предпочтительны в области ИТ-безопасности.

Дополнительная информация, чтобы узнать, как стать хакером в белой шляпе

Материалы курса для получения сертификата сертифицированного аудитора информационных систем (CISA) такие же, как и в версии экзамена CISA 2019 года. Это даст вам знания и навыки, необходимые для аудита безопасности организации и управления ИТ-операциями крупной компании. Вы многое узнаете о том, как защищать информационные системы, изучая шаги, связанные с их покупкой, изготовлением, тестированием и вводом в эксплуатацию.

Сертифицированный менеджер по информационной безопасности (CISM) — это удостоверение, которое люди в области информационной безопасности должны получить, чтобы оценивать, создавать, управлять и контролировать безопасность бизнес-информации. В этом курсе CISM рассматриваются методы определения и проектирования архитектуры безопасности предприятия. Эти методы очень похожи на лучшие практики ISACA. Вы также узнаете, как обеспечить стабильное обслуживание клиентов, соблюдая при этом правила и положения в области ИТ.

Тренинг также показывает, как использовать меры ИТ-безопасности, чтобы помочь организации достичь своих целей. Если вы хотите узнать, как не допустить хакеров к вашим облачным данным, сертификация Certified Cloud Security Professional (CCSP) — лучший сертификат, который вы можете получить (ISC). Этот курс подготовит вас к тесту CCSP, ознакомив вас с шестью областями Официального (ISC) Общего свода знаний CCSP (CBK).

Итог

Итак, в этой обширной справочной статье мы попытались разобраться кто такие хакеры, какие бывают разновидности хакеров, какие навыки и знания нужны, чтобы стать ими, дали подборки ссылок на полезные ресурсы. Конечно, эта тема настолько обширна, что вряд ли можно охватить ее полностью даже в одной толстой книге, так как вопросы кибербезопасности затрагивают практически всю сферу IT.

Тем не менее, для того чтобы сделать первый шаг в выбранном направлении, думаю, статья будет полезна. В заключение, это подробное видео-введение в хакерство, станет ценным дополнением к этому материалу:

https://youtube.com/watch?v=YxcdzZrn1os