H2 Heading 9: Privacy and Data Protection

With the increasing amount of personal data being collected and processed, privacy and data protection have become major concerns for individuals and organizations alike.Privacy and data protection involve implementing measures to safeguard personal information and comply with relevant regulations.

H3 Heading 9.1: General Data Protection Regulation (GDPR) Compliance

The GDPR is a comprehensive data protection regulation that applies to organizations operating in the European Union.Compliance with the GDPR requires implementing appropriate technical and organizational measures to protect personal data and ensure individuals’ rights are respected.

H3 Heading 9.2: Privacy by Design

Privacy by Design is an approach to system design that takes privacy into account from the outset.It involves embedding privacy controls and safeguards into the design and architecture of systems, applications, and processes.

H3 Heading 9.3: Data Breach Response and Incident Management

Organizations must have robust incident response plans in place to effectively respond to data breaches and security incidents.This includes establishing clear roles and responsibilities, conducting regular drills and exercises, and having mechanisms in place to notify affected individuals and regulatory authorities.

In conclusion, the field of information security is constantly evolving to keep pace with emerging threats and technologies.By staying informed about the top 50 emerging trends in information security, organizations can better protect their data, systems, and users from cyber attacks.From artificial intelligence and zero-trust security to cloud security and blockchain technology, these trends will shape the future of information security in 2024 and beyond.

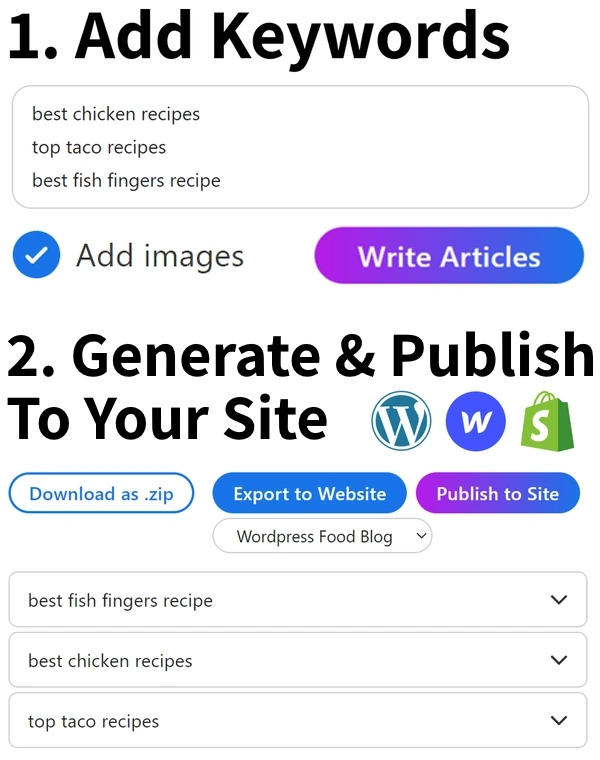

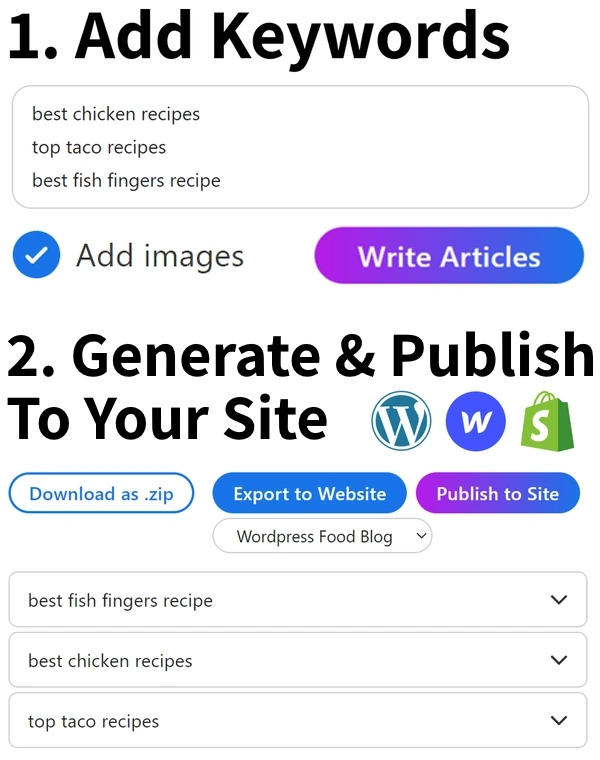

Want To Get More Traffic To Your Site?

Over 15,763 SEO agencies and brands are using AtOnce to rank higher on Google.

It lets you write hundreds of articles on any topic, giving you more clicks to your site.

Get more traffic and sales — without wasting months of your time.

Click Here To Learn More

FAQ

What are the current trends in information security?

The current trends in information security include increased focus on cloud security, adoption of artificial intelligence and machine learning for threat detection, and the growing importance of data privacy regulations.

How is cloud security evolving in 2023?

In 2023, cloud security is evolving to address the unique challenges of securing data in the cloud. This includes the use of advanced encryption techniques, multi-factor authentication, and secure cloud access controls.

What role does artificial intelligence play in information security?

Artificial intelligence plays a crucial role in information security by enabling faster and more accurate threat detection and response. AI-powered systems can analyze large volumes of data, identify patterns, and detect anomalies in real-time, helping organizations proactively defend against cyber threats.

Asim Akhtar

Asim is the CEO & founder of AtOnce. After 5 years of marketing & customer service experience, he’s now using Artificial Intelligence to save people time.

50 Unbelievable Benefits of Flossing: Ultimate Guide 2024

50 Unbelievable Benefits of Bean Sprouts You Must Know — 2024 Guide

50 Unbelievable Benefits of Collagen for Women Revealed — 2024

50 Unbelievable Benefits of Not Crate Training — Ultimate Guide 2024

Информирование Роскомнадзора и подключение к ГосСОПКА

Информирование Роскомнадзора

- Основные сведения о банковской организации, включая полное наименование, организационно-правовую форму и место нахождения;

- Контактные данные ответственного лица, уполномоченного на информационную безопасность;

- Информацию о используемых средствах защиты информации;

- Другие сведения, необходимые для обеспечения информационной безопасности.

После информирования Роскомнадзора банковская организация получает статус субъекта информационной инфраструктуры и становится подлежащей контролю со стороны государственных органов.

Подключение к ГосСОПКА

Государственная система обеспечения пожарной безопасности и контроля доступа (ГосСОПКА) представляет собой специализированную систему, обеспечивающую защиту автоматизированных банковских систем от несанкционированного доступа и возможных пожаров.

Для подключения к ГосСОПКА необходимо выполнить следующие шаги:

- Получить разрешение от Роскомнадзора на подключение;

- Провести анализ и оценку уязвимостей системы и принять меры по их устранению;

- Установить специальное программное обеспечение для мониторинга и контроля доступа;

- Произвести настройку системы в соответствии с требованиями ГосСОПКА;

- Провести испытания и проверку работоспособности системы;

- Заключить договор на подключение к ГосСОПКА и получить соответствующий сертификат.

Искусственный интеллект

Второе место по значимости для российского ИТ-рынка опрошенные CNews Analytics эксперты отводят технологиям искусственного интеллекта. Этот стек решений не только признается мощным ресурсом для повышения эффективности бизнес-процессов самых разных отраслей, но и все чаще становится темой выступлений первых лиц государств, а владение технологией связывают с геополитическими перспективами стран в новом мироустройстве.

Искусственный интеллект является горячей темой уже не первый год. 61% опрошенных экспертов считает его флагманом развития индустрии. По оценке респондентов, искусственный интеллект будет особенно востребован в финансовом секторе, медицине, производстве, логистике и образовании.

22% опрошенных утверждают, что уже внедрили решения искусственного интеллекта, но уровень его проникновения пока сильно различается от одной отрасли к другой. Главный барьер — стоимость и сроки окупаемости. Однако интерес к этим технологиям растет с каждым днем.

Мировые тренды и вызовы

Искусственный интеллект и машинное обучение

Одним из основных мировых трендов в области информационной безопасности является расширение применения искусственного интеллекта и машинного обучения. Все больше компаний и организаций внедряют системы, оснащенные алгоритмами предсказания, анализа и мониторинга данных. Это позволяет снижать риски кибератак и быстрее реагировать на угрозы.

Однако, использование искусственного интеллекта и машинного обучения также создает свои вызовы. Например, атакующие могут использовать эти же технологии для создания более сложных и опасных угроз. Поэтому, необходимо развивать новые методы защиты, которые будут способны обнаруживать и предотвращать такие атаки.

Развитие интернета вещей (IoT)

Развитие интернета вещей также является одним из главных мировых трендов в области информационной безопасности. Объекты, подключенные к Интернету, становятся все более распространенными: от умных домов до производственных объектов и медицинского оборудования.

Однако, это также создает новые угрозы, связанные с возможностью взлома устройств и получения доступа к личной информации пользователей. Кроме того, многие устройства интернета вещей крайне уязвимы к атакам ввиду низкого уровня защиты.

Поэтому, разработка более эффективных методов защиты, а также повышение осведомленности пользователей об угрозах информационной безопасности является одной из главных задач на ближайшие годы.

Управление данными

Крупные компании почти во всех индустриях уже два десятка лет накапливают огромные объемы данных, касающихся их работы. В теории это помогает оптимизировать и автоматизировать бизнес-процессы, разрабатывать принципиально новые продукты (порой и сами данные становятся востребованным товаром). На практике все сложнее: зачастую данные собираются, но их состав, актуальность и форма хранения таковы, что находить информацию и пользоваться ей сложно или вовсе невозможно.

Чтобы действительно развивать бизнес при помощи данных, нужен четкий порядок их сбора, каталогизации, хранения и использования. Для этого внедряют стратегию управления данными — Data Management и Data Governance. Она описывает структуры и характер хранимой информации, полный жизненный цикл данных, позволяет управлять их хранением и использованием.

ИБ-аспект. Внедрение Data Governance начинают по экономическим причинам, но «побочная» польза для ИБ огромна. Ведь зная, где и какие данные хранятся, организация может лучше оценивать свои риски, обеспечивать все пулы данных адекватной защитой, соблюдать требования законов по хранению персональных данных. ИБ-службе нужно активно участвовать в создании и воплощении стратегии управления данными, отразить в ней: политики доступа и шифрования, контроль compliance, меры по защите данных в покое и при пересылке, процедуры получения доступа и так далее

Важно включить в стратегию даже такие «вспомогательные» виды данных, как резервные копии и служебную техническую информацию в облачных сервисах (особенно SaaS)

Оптимизация IT

Сейчас во всех крупных странах у бизнеса есть весомые поводы, чтобы потуже затянуть пояс. Это и геополитические изменения, и инфляция, и экономическая рецессия. Для служб IT это означает серьезный пересмотр операционных затрат. Под лупой у финансистов находятся расходы на облака, поскольку 60% данных организаций уже сегодня хранятся там. Во многих компаниях переход в облако происходил стихийно и несистемно, что привело к накоплению неэффективно используемых SaaS-контрактов, а также неоптимально настроенных виртуальных машин и других облачных сред. Здесь обычно кроется большой потенциал для оптимизации, но она не должна быть одноразовым процессом. Компаниям нужно создавать культуру, когда о стоимости облака думают не только айтишники, но и сами пользователи облаков.

ИБ-аспект. При оптимизации и консолидации происходит перенастройка облачных сервисов, переносы данных между разными облачными средами и тому подобное

Важно выделить время и ресурсы на аудит состояния системы после переноса, чтобы убедиться в применении корректных настроек безопасности, отсутствии служебных аккаунтов, которые были нужны на время переноса портов, и так далее. При переносе желательно обновить секреты и применить самые актуальные политики, касающиеся паролей и шифрования

Если после этого переноса выводится из использования какое-то оборудование или облачные сервисы, важно корректно очистить их от конфиденциальной, а также служебной информации (отладочные и временные файлы, тестовые данные и прочее)

Развитие концепции Zero Trust и внедрение технологий «эшелонной защиты» (defense in depth)

Сегодня концепция «нулевого доверия» только начинает применяться в бизнесе, но, по прогнозу руководителя ИБ-отдела компании RooX Ольги Карповой, со временем проникнет во все сегменты бизнеса. Уже сейчас появляется все больше компаний, которые начинают внедрять технологию «избыточной» или «эшелонной» защиты. Следуя ее принципам, по всем контурам ИТ-системы размещается несколько слоев контроля безопасности. Таким образом, злоумышленникам становится все сложнее преодолеть многочисленные этапы защиты и достигнуть внутреннего контура компании.

У концепции есть общая диаграмма, в которой вся сеть и ресурсы предприятий делятся на физическую, организационную, защиту данных, приложений и сети. Также в нее входят люди и технологии. На каждом этапе для доступа к ресурсу нужно применить дополнительный инструмент аутентификации. Например, чтобы получить доступ к сети, нужно иметь доступ с определенного порта на машину, а на порт нужно обратиться специфическим образом и т.д. Так, для злоумышленника создается большое количество дополнительных преград, которые очень сложно обойти.

Какие меры принимает государство

Ограничивающие

Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» гласит, что субъекты КИИ, критических информационных инфраструктур, должны:

– Провести категорирование объектов КИИ.

– Интегрироваться в Государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА).

– Принять организационные и технические меры по обеспечению безопасности объектов КИИ.

– Перейти на всё отечественное.

Чтобы выполнить требования ФЗ, организациям предстоит понести значительные затраты.

В мае 2022 закон ужесточили. Теперь не только отдел безопасности, но и сам руководитель организации должен нести персональную ответственность за обеспечение ИБ.

Также изменения претерпел Федеральный закон № 152-ФЗ «О персональных данных» и относящиеся в нему подзаконные акты. Например, Приказ ФСБ России от 13 февраля 2023 г. N 77 обязывает не только объекты КИИ, но и практически всех операторов ПДн обеспечивать взаимодействие с ГосСОПКА. Полный перечень нововведений в ФЗ-152 разместили тут.

За несоблюдение — штраф. 3 декабря был опубликован пакет законопроектов об ужесточении административной и уголовной ответственности за утечки персданных.

Штрафы для юрлиц и ИП составят:

– от 3 до 5 млн руб., если утечка касается от 1 до 10 тыс. субъектов ПДн;

– от 5 до 10 млн руб. за утечку от 10 до 100 тыс. данных;

– от 10 до 15 млн руб., если произошла утечка 100 тыс. и выше данных ИЛИ за утечку специальной информации, например, медицинского характера.

При повторном нарушении грозит оборотный штраф от 0,1 до 3% – от 15 до 500 млн руб.

К уголовной ответственности до 10 лет авторы поправок предлагают привлекать как киберпреступников, так и рядовых сотрудников компаний, которые решили заработать на «сливе» информации.

Всё об ответственности за несоблюдение ФЗ-152 – тут.

Поддерживающие

Минцифры РФ планирует до 2030 года инвестировать в развитие отечественных средств обеспечения информационной безопасности 25 млрд руб. Представители рассчитывают, что в результате все иностранные средства защиты получат российские аналоги, а число инцидентов, связанных с нарушениями безопасности ключевых ГИС, снизится до нуля.

Также ведомство тиражирует технологии безопасной разработки DevSecOps на ключевые государственные ИТ-системы – «Госуслуги», ЕСИА, Системы межведомственного электронного взаимодействия. Далее их планируют распространить и на остальные системы инфраструктуры электронного правительства.

Фишинг – только работа на опережение?

Основные методы защиты от фишинга:

- Системное обновление и антивирусная защита: Постоянное обновление операционных систем, антивирусных программ и межсетевых экранов помогает предотвратить атаки фишингеров, так как многие из них используют известные уязвимости для доступа к компьютерам пользователей.

- Обучение пользователей: Проведение регулярных тренингов и обучений с целью повышения осведомленности сотрудников и клиентов о методах фишинга, а также ознакомление с признаками подозрительных писем или веб-сайтов.

- Многофакторная аутентификация: Внедрение систем аутентификации, требующих не только ввод логина и пароля, но и дополнительных данных, таких как одноразовые коды или биометрическая информация, помогает предотвратить несанкционированный доступ к банковским аккаунтам.

- Мониторинг сетевого трафика: Автоматизированные системы мониторинга сетевого трафика позволяют выявлять и блокировать попытки фишинговых атак, анализируя отклонения от обычных шаблонов поведения пользователей.

Перспективы развития методов предотвращения фишинга:

В будущем, основной упор будет сделан на искусственный интеллект и машинное обучение. Алгоритмы машинного обучения позволят создать системы, способные автоматически распознавать и блокировать подозрительные письма и веб-сайты, минимизируя риск ошибок, связанных с человеческим фактором. Также предполагается использование биометрической идентификации, что сделает процесс аутентификации более надежным и безопасным.

Преимущества использования искусственного интеллекта в борьбе с фишингом:

Преимущество

Описание

Автоматизация

Системы искусственного интеллекта могут обрабатывать большие объемы данных и проводить поиск признаков фишинга с высокой скоростью.

Обучение

Благодаря возможности машинного обучения, системы искусственного интеллекта могут постоянно улучшать свои алгоритмы и понимать новые методы фишинга.

Устранение человеческого фактора

Использование алгоритмов искусственного интеллекта позволяет избежать ошибок, связанных с человеческим фактором, и увеличить эффективность борьбы с фишингом.

Фишинг – постоянно развивающаяся угроза, требующая непрерывных усилий и внедрения передовых технологий в области информационной безопасности автоматизированных банковских систем. Работа на опережение, внедрение новых методов защиты и развитие искусственного интеллекта помогут минимизировать риски для клиентов и сберечь их средства.

ЦБ: киберустойчивость на трех китах?

Центральный Банк Российской Федерации (ЦБ РФ) считает киберустойчивость автоматизированных банковских систем одним из приоритетных направлений в области информационной безопасности. В связи с постоянно возрастающей угрозой кибератак, ЦБ принимает меры для обеспечения надежности и безопасности банковских систем.

Три основных кита

Для обеспечения киберустойчивости ЦБ РФ опирается на три основных кита:

- Законодательное регулирование: Центральный Банк разрабатывает и внедряет нормативные акты, регулирующие вопросы информационной безопасности банковских систем. Это позволяет создать правовую базу для обеспечения защиты от киберугроз и установить ответственность за нарушение требований.

- Технические меры защиты: ЦБ устанавливает требования к технической защите автоматизированных банковских систем. Это включает использование современных средств защиты информации, многоуровневых систем защиты, а также постоянное обновление и мониторинг систем.

- Обучение и контроль: ЦБ проводит обучение банковских специалистов в области информационной безопасности. Отслеживание и контроль со стороны ЦБ позволяют выявлять уязвимости и предупреждать возможные атаки злоумышленников.

Гарантии стабильности

Центральный Банк России придает особое значение киберустойчивости банковских систем, так как это гарантирует стабильность финансовой системы страны. Противодействие киберугрозам позволяет предотвратить потерю доверия к банковским учреждениям со стороны клиентов и общества в целом. Также это способствует сохранению финансовой устойчивости банков и предупреждению возможных финансовых кризисов.

Значимость сотрудничества

Вопросы кибербезопасности требуют не только усилий Центрального Банка, но и активного сотрудничества со стороны коммерческих банков и других участников рынка. Обмен информацией о новых угрозах, совместные учения и разработка современных методов защиты помогают создать общую фронтовую систему противодействия кибератакам.

| Преимущества | Недостатки |

|---|---|

| Укрепление доверия клиентов к банкам | Необходимость постоянного обновления систем защиты |

| Предотвращение финансовых кризисов | Высокие затраты на обучение и поддержку систем безопасности |

| Стабильность финансовой системы страны | Постоянно возрастающая угроза кибератак |

Таким образом, ЦБ России придает большое значение киберустойчивости автоматизированных банковских систем и принимает меры для обеспечения их безопасности. Такой подход позволяет гарантировать стабильность финансовой системы страны и укрепить доверие к банковским учреждениям.

Кассы самообслуживания в магазинах – вынужденная мера

Удивительно, но факт: кассы самообслуживания в белорусских магазинах появились не благодаря запросам потребителей и даже не под влиянием модных трендов. Они стали вынужденным решением проблемы нехватки персонала.

– Мы сейчас испытываем катастрофический дефицит линейного персонала. Я говорю не конкретно о компании «Гиппо», а о всем ритейле в целом. Потребность в людях растет с каждым годом и даже повышая заработную плату торговые сети испытывают большие трудности – не хватает людей на все виды должностей. Поэтому мы и пошли по пути замещения вакансий внедрением новых технологий, – говорит Виктор Загорец.

Кассы самообслуживания в «Гиппо»

Впрочем, подчеркивает он, в случае с кассами самообслуживания все сошлось как нельзя лучше: с одной стороны, повышается комфорт покупателей, с другой – решается проблема с персоналом. И, если на первых этапах внедрения этой технологии в 2019 году, компания пыталась просчитать окупаемость инвестиций в кассы самообслуживания и тестировала, как к ним отнесутся покупатели, то сегодня эти вопросы уже не стоят. Новые технологии решают конкретную цель: повышение скорости обслуживания в магазинах и компенсируют недостаток кассиров-людей. Другой альтернативы нет.

– Сейчас мы уже не думаем об окупаемости. Задача – обеспечить кассами самообслуживания максимальное количество наших магазинов, чтобы не заставлять людей стоять в очередях в кассах. И они уже есть во всех магазинах «Гиппо» и «Белмаркет» в Беларуси. В ряде магазинов, например в гипермаркете «Гиппо», который находится в ТРЦ «Галерея», уже более половины транзакций проходит через кассы самообслуживания. Такая же ситуация в магазине, который находится в районе «Минск-Мир», – подчеркивает Загорец.

IoT Cyber Attacks

More devices talking to each other and accessing the internet means more potential “ins” for cyber attackers to take advantage of. With the work-from-home revolution continuing, the risks posed by workers connecting or sharing data over improperly secured devices will continue to be a threat. Often, these devices are designed for ease of use and convenience rather than secure operations, and home consumer IoT devices may be at risk due to weak security protocols and passwords. The fact that industry has generally dragged its feet over the implementation of IoT security standards, despite the fact that the vulnerabilities have been apparent for many years, means it will continue to be a cyber security weak spot – though this is changing (more on this below).

Security-as-a-Service

Тренд Security-as-a-Service относится к общей тенденции облачного рынка – развитию Managed-сервисов, где клиент может делегировать большую часть сложных задач внешним экспертам, если нет собственных специалистов с необходимыми компетенциями. К тому же с экономической точки зрения найм и онбординг одного или нескольких сотрудников будет стоить дороже, чем приобретение услуги у специализированного провайдера.

Довольно популярны ИТ-услуги по системному администрированию инфраструктуры, помощь с миграцией с выделенных серверов в облако. Подобные сервисы появляются и в сфере информационной безопасности. Настройка сетевой безопасности, правильный подбор инфраструктуры, оптимизация портфеля ИБ-решений – это сложная задача для отдельно взятой группы безопасников. И если у компании нет возможности поддерживать постоянный штат таких специалистов, хорошим решением могут быть Managed Services в сфере информационной безопасности.

Семь трендов 2024–2023 в информационной безопасности автоматизированных банковских систем

Информационная безопасность становится все более важной составляющей автоматизированных банковских систем. В 2024–2023 годах наблюдается несколько основных трендов, которые определяют направление развития безопасности в банковской сфере

1. Усиление защиты от кибератак

Киберугрозы становятся все сложнее и усовершенствованнее. В 2024–2023 годах банки активно внедряют новые технологии и методы для защиты от кибератак. Это включает в себя использование искусственного интеллекта и машинного обучения для обнаружения и предотвращения вредоносной активности.

2. Развитие двухфакторной аутентификации

Двухфакторная аутентификация все больше применяется в банковской сфере для повышения уровня безопасности. В 2024–2023 годах ожидается развитие новых методов и способов двухфакторной аутентификации, таких как биометрическое распознавание, голосовая и лицевая идентификация, а также использование аппаратных ключей.

3. Защита от социальной инженерии

Социальная инженерия остается одним из основных методов для получения несанкционированного доступа к банковским системам. В 2024–2023 годах банки активно создают обучающие программы для своих сотрудников, чтобы предотвратить несанкционированный доступ и повысить уровень осведомленности о методах социальной инженерии.

4. Расширение роли искусственного интеллекта

Искусственный интеллект играет все более важную роль в информационной безопасности банковских систем. В 2024–2023 годах ожидается расширение применения искусственного интеллекта для обнаружения и анализа аномальной активности, а также для прогнозирования потенциальных уязвимостей и вредоносных атак.

5. Внедрение блокчейн-технологий

Блокчейн-технологии позволяют создать децентрализованные и надежные системы хранения и передачи данных. В 2024–2023 годах банки все больше внедряют блокчейн-технологии для защиты конфиденциальной информации, устойчивости к изменениям и подделке данных, а также для повышения прозрачности операций.

6. Развитие программных решений для обнаружения угроз

Развитие программных решений для обнаружения угроз является одним из основных трендов в информационной безопасности банковских систем. В 2024–2023 годах ожидается развитие новых инструментов и подходов для обнаружения вредоносных активностей, таких как анализ больших данных, машинное обучение и использование облачных технологий.

7. Сотрудничество с киберспециалистами

В 2024–2023 годах банки все больше сотрудничают с киберспециалистами для защиты своих информационных систем. Сотрудничество включает в себя проведение аудитов безопасности, тестирование на проникновение, разработку и внедрение новых технологий и методов защиты.

Защищенность операционных систем

Александр Попов, главный исследователь безопасности открытых операционных систем Positive Technologies ( @a13xp0p0v)

Безопасность ОС — это краеугольный камень, на котором строится безопасность всей информационной системы. С учетом того, что с каждым годом прикладное ПО становится все сложнее и разнообразнее, усложняется и задача по обеспечению безопасности и изоляции приложений со стороны операционной системы. Поэтому не ослабевает поток исследований и инноваций в мире безопасности ОС. Из важных тенденций 2023 г. в первую очередь стоит отметить развитие в области интеграции ОС с аппаратными механизмами безопасности, о котором мы говорили ранее. Компания Google выпустила смартфон Pixel 8 на собственном чипе, в котором присутствует аппаратная поддержка технологии ARM Memory Tagging Extension (MTE). Программная поддержка MTE для пользовательского пространства и ядра Linux разрабатывается сообществом уже несколько лет, и теперь появилось устройство, на котором можно ее протестировать. Данная технология позволяет специальным образом маркировать фрагменты оперативной памяти и благодаря этому обнаруживать ошибки использования памяти после освобождения и переполнения буфера, которым подвержены операционные системы.

Помимо этого, в ядре Linux до логической точки были доведены работы по поддержке аппаратных средств контроля потока управления (Control-Flow Integrity, CFI) для платформ X86_64 и ARM. Все это существенно повышает сложность эксплуатации уязвимостей в ядре ОС для атакующего.

Может даже показаться, что с применением новых технологий защиты ОС наконец-то настают тяжелые времена для атакующих. Однако тут стоит вспомнить историю: когда в 2004 г. в Windows XP и Linux появился механизм запрета выполнения данных (Data Execution Prevention, DEP), исследовательская мысль не остановилась и был изобретен метод возвратно-ориентированного программирования (Return Oriented Programming, ROP), который позволил обойти DEP. Поэтому создаваемые технологии защиты вряд ли станут окончательным решением вопроса безопасности операционных систем в ближайшие годы.

Еще одним важным явлением уходящего года стало применение идеи багбаунти в мире разработки открытых операционных систем. В частности, для исследователей безопасности ядра Linux проводится конкурс kCTF, который организован Google. В отличие от программ вознаграждения за уязвимости в проприетарных продуктах в результате kCTF публикуется огромное количество материалов по эксплуатации уязвимостей в ядре Linux. Это привело к впечатляющему скачку в развитии средств самозащиты ядра. В этом отношении открытая модель разработки и исследований имеет огромное преимущество по сравнению с попытками построить безопасную систему закрытым способом, скрывая подробности от других.

Наконец, хочется отметить тенденцию, усиление которой мы наблюдаем в последние годы, — это увеличивающаяся разница в уровне безопасности операционных систем в мировой IT-экосистеме. Лидеры индустрии все больше уходят в отрыв, в то время как множество производителей продолжают использовать устаревшие версии ПО и даже не исправляют известные уязвимости. Пожалуй, худшим примером здесь являются IoT-устройства, производители которых часто устанавливают на них безнадежно устаревшие версии операционных систем. Мы прогнозируем усиление этого тренда в 2024 г. и последующих, а значит, у экспертов по информационной безопасности будет все так же много работы.