Специализации в ИБ: многообразие терминов

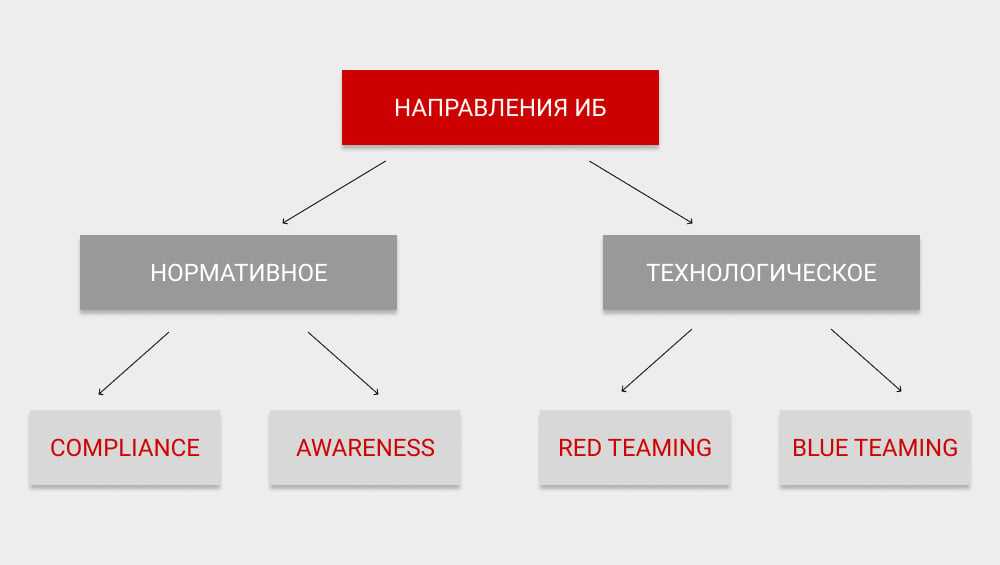

Сегодня существует множество направлений кибербезопасности. Но, по большому счету, область ИБ укрупненно имеет две составляющие — технологическую и нормативную. Сразу хочу отметить, что должность может звучать по-разному, вне зависимости от выбранного направления профессионального развития: специалист, аналитик, консультант, менеджер, инженер и т. д

Наименование здесь не так важно, как выполняемые задачи

Начнем с нормативной составляющей, ее еще частенько называют compliance. Она включает несколько векторов: методологию, стандартизацию и awareness1. Итак, здесь предполагается решение вполне конкретных задач: работа со стандартами в области ИБ (нормативы ISO2, федеральные законы, приказы ФСТЭК и др.), анализ реальной ситуации в компании, приведение существующей документации и инфраструктуры к соответствию положениям различных международных и отечественных стандартов, взаимодействие с коллегами из смежных IT-подразделений. Нередко все перечисленное дополняется еще и awareness-задачами по разработке методологических пособий с целью повышения грамотности сотрудников компании в вопросах ИБ и непосредственному их обучению

Одна из основных целей просветительской составляющей ИБ — это популяризация кибербезопасности у бизнеса: нужно доносить до руководства ее важность и необходимость в компании, а также стремиться к выделению ИБ в самостоятельное от IT-подразделения направление

Технологический аспект информационной безопасности объединяет два лагеря — red team и blue team. Blue team иногда именуется defensive security. Сюда относятся: security operations center (SOC), threat intelligence (TI), форензика, киберразведка.

SOC — центр реагирования на киберугрозы. Главный аналитик Gartner Сидхарт Дешпанде характеризует его как совокупность оборудования и специалистов, задачи которых направлены на предотвращение, выявление и устранение угроз и инцидентов в области ИБ. Аналитики SOC также плотно взаимодействуют с коллегами из compliance, когда необходим анализ и соблюдение требований регуляторов (ФСТЭК, Центробанка, ФСБ), обеспечивают мониторинг и анализ инцидентов, расследуют их, разрабатывают и выстраивают защиту от атак.

SOC тесно связан с threat intelligence; это непрерывный сбор, систематизация информации об угрозах и ее обогащение для наиболее эффективного использования в защите от атак. Иногда задачи по TI выделяют в отдельное от SOC направление. Развиваясь в TI нужно накапливать базу знаний об инцидентах, их обнаружении и предотвращении. Эти знания можно систематизировать и очень оперативно применять для своевременного предотвращения атак, также эти данные специалисты публикуют на порталах соответствующих организаций и комьюнити.

Еще одно любопытное направление — форензика, то есть компьютерная криминалистика, предполагающая сбор и анализ данных по следам инцидента ИБ. Как правило, в задачи специалистов в данной области входит понять способ взлома, восстановить хронологию и сценарий атаки, собрать доказательства, следы злоумышленника, восстановить нанесенный ущерб и разработать меры защиты.

Кстати, атаку можно и предсказать. И здесь на помощь приходит киберразведка, которая позволяет превентивно детектировать угрозу, оценить и предсказать все возможные сценарии. А для того, чтобы это стало возможным, киберразведчики скрытно собирают все возможные данные об активности злоумышленников, их инструментарии и прочем, в том числе на хакерских форумах в дарквебе. Конечно же, такими данными принято делиться в комьюнити специалистов по ИБ, своевременное уведомление отрасли о потенциальной опасности помогает предотвратить возможные атаки.

Эффект от киберразведки намного мощнее, когда она выступает в связке с услугами red team, то есть команды атакующих, offensive security. Их методы основаны на полной симуляции действий злоумышленника, включая применение их инструментов, техник и тактик. Как правило, такая команда, в числе прочего, выявляет и уязвимости в информационных системах компаний (application security) ― в их исходном коде, бизнес-логике, файлах конфигурации. Далее, когда уязвимость найдена, ее необходимо устранить. Как правило, последняя задача реализуется совместно с разработчиками продукта. Конечно, все возможности для скрытой эксплуатации таких уязвимостей фиксируются и описываются в процессе penetration testing, тестов на проникновение. Специалисты в данной обрасти (пентестеры) исследуют ПО или оборудование на наличие уязвимостей, с помощью которых киберпреступники могут их атаковать, цель пентестера — найти такие уязвимости раньше, чем это сделают реальные злоумышленники.

Как получить необходимые технические навыки

Для начинающих соревнований Jeopardy специальные технические навыки часто не требуются. В конце концов, это то, чему вы пытаетесь научиться! Однако хорошо иметь базовое представление о том, как использовать командную строку, и иметь базовые знания в области программирования.

Более продвинутые технические навыки можно получить, выполняя более простые задания или используя Google. Также полезно быть в курсе последних новостей безопасности, поскольку проблемы CTF часто основаны на недавно обнаруженных уязвимостях.

Список CTF для игры сейчас

Большинство задач CTF выполняются в течение определенного периода времени и доступны только зарегистрированным командам. Тем не менее, существует большое количество CTF в стиле «всегда онлайн», в которые вы можете начать играть прямо сейчас. Для многих CTF вам не нужна команда, и вы можете играть без ограничения по времени!

Обучение компьютерной безопасности

Обучение компьютерной безопасности является важным шагом для тех, кто стремится стать кибер сталкером. Это позволяет не только обеспечить безопасность своих действий в сети, но и понять, какими способами злоумышленники могут получить доступ к информации и использовать ее в своих целях.

Для начала обучения компьютерной безопасности полезно ознакомиться с основными понятиями и принципами безопасности в сети:

- Конфиденциальность — защита информации от несанкционированного доступа.

- Целостность — обеспечение неприкосновенности информации и ее защита от изменений без разрешения.

- Доступность — обеспечение доступа к информации для авторизованных пользователей в требуемое время.

- Аутентификация — процесс проверки подлинности пользователя или устройства.

- Авторизация — установление прав доступа для пользователей.

Основу обучения компьютерной безопасности составляет изучение основных уязвимостей и атак, которые могут использоваться в сети. Ниже приведен список некоторых из них:

- Фишинг — атака, основанная на манипуляции пользователем для получения личной информации.

- Вирус — вредоносная программа, способная разрушить, изменить или получить доступ к информации на компьютере.

- Денайл-оф-сервис — атака, направленная на перегрузку ресурсов сети или сервера, чтобы он стал недоступным для легитимного использования.

- Сетевой перехват — перехват и анализ сетевого трафика для получения конфиденциальной информации.

Чтобы успешно обеспечить безопасность своих действий в сети и узнать больше об уязвимостях и атаках, рекомендуется изучить различные курсы и тренинги по компьютерной безопасности. Некоторые из них предлагаются следующими организациями:

| Организация | Курсы |

|---|---|

| Киберстар | Комплексный курс по компьютерной безопасности |

| SecurityLab | Курсы по защите информации и противодействию киберпреступлениям |

| ITPro | Курсы по безопасности информационных систем |

Помимо прохождения обучения, рекомендуется постоянно следить за новостями в области компьютерной безопасности, чтобы быть в курсе последних угроз и способов их предотвращения. Также полезно практиковаться и тестировать свои навыки на практике в контролируемой среде, например, в рамках Capture The Flag-соревнований или собственных проектов.

Skill Factory

Профессия «Этичный хакер»Этичный хакер — это специалист по кибербезопасности, который находит и устраняет уязвимости систем и ресурсов компании.

- Освойте с нуля все тонкости тестирования на проникновение (пентеста)

- Научитесь отражать кибератаки и поддерживать безопасность любых IT-систем

В чём преимущества профессии пентестера от Skillfactory?

-

Профессия с нуля

Вам не потребуется знаний по тестированию или программированию, чтобы начать обучение кибербезопасности. Курс по пентесту даст полноценное представление о лучших практиках тестирования на проникновение для корпоративных сетей и веба. -

Авторская программа

Профессия разработана руководителем по информационной безопасности Иваном Кудрявиным, который уже более 12 лет работает с защитой информационных систем, конфиденциальной информации и пентестом. -

Много практики

Вы будете тренировать навыки кибератак на специальных виртуальных стендах, которые разрабатывает партнер школы — компания Volga CTF, организатор крупных международных соревнований в области информационной безопасности. -

Фундаментальные знания

Вы освоите устройство ОС Linux и OC Windows, получите знания, достаточные для базового администрирования систем. Узнаете, как можно атаковать ОС, искать уязвимости и минимизировать риски. Научитесь программировать на Python и писать скрипты на Bash и SQL.

Программа курса

Введение в пентест (1,5 месяца)

Введение в проблематику и методологию

Программирование и написание скриптов (1 месяц)

- Программирование на Python

- Веб-программирование

- SQL и работа с базами данных

Тестирование на проникновение (1,5 месяца)

- Основы pentest в вебе

- Client Side Attacks

- Server Side Attacks

Операционные системы (2,5 месяца)

- OS Linux

- OS Windows

Сети (1 месяц)

- Networks Base

- Тестирование беспроводных сетей

Тестирование на проникновение сетей (3 месяца)

- Пентест для корпоративных сетей

- Финальный проект

АКАДЕМИЯ КИБЕРБЕЗОПАСНОСТИ

Учитывая высокую динамику технологий и угроз, необходимо получать актуальную информацию, иметь возможность быстро использовать ее в работе, а для этого необходим фундамент: общая понятийная база, понимание технических принципов и процессов, лежащих в основе defensive- и offensive-безопасности.

Академия объединяет:

- экспертов в области практической кибербезопасности, которые обеспечивают эффективную защиту самых ценных активов бизнеса и государственных организаций каждый день;

- исследователей, которые находят новые уязвимости в системах, помогая сделать их более надежными;

- руководителей ИБ, которые знают, как правильно выстроить защиту ИТ- инфраструктуры компании и готовы делиться своими знаниями и навыками для формирования в России актуальной и практически-ценной области знаний по управлению и экспертизе в кибербезопасности.

Цель Академии кибербезопасности – предоставлять актуальные знания и практические навыки, чтобы вы могли эффективно противостоять киберугрозам.

Бонус: что посмотреть и почитать по теме информационной безопасности

Udemy — основы кибербезопасности на русском и английском языках.

Coursera — курсы и сертификационные программы по информационной безопасности на английском от университетов и крупных IT-компаний.

No Offence — канал об этичном хакинге, взломе и пентесте, посвященный информационной безопасности с видео про поиски уязвимостей и интервью с хакерами.

HackerU Russia — канал школы HackerU с воркшопами и вебинарами по кибербезопасности.

Интервью на канале «АйТиБорода» с ведущим специалистом по кибербезопасности компании ID Finance Алексеем Красновым, где он делится впечатлениями о профессии и рассказывает о требованиях к работе.

Защита информации / Белые хакеры и политики безопасности / Всё о кибербезопасности

Подробная статья на Хабре для тех, кто собирается работать в сфере кибербезопасности.

Книги

«Информационная безопасность: защита и нападение» — книга про техническую сторону вопроса атак и защиту от них. С примерами и практическими и рекомендациями.

«Кибербезопасность: стратегии атак и обороны» — книга, в которой описаны процессы во время взлома и способы их выявления для новичков и профессионалов в сфере кибербезопасности.

«Хакинг. Искусство эксплойта — книга для понимания основ безопасности приложений, беспроводных сетей, криптографии» — книга об основных направлениях хакинга.

«Threat Modeling: Designing for Security» — большое руководство по моделированию угроз.

«Scott Donaldson. Enterprise CybersecurITy: How to Build a Successful Cyberdefence Program Against Advanced Threats» — книга, которая поможет внедрить систему информационной безопасности на большом предприятии. Но и для малого бизнеса книга тоже подойдет. Она даст понимание процессов создания такой системы.

Чтобы стать специалистом по кибербезопасности, нужны время и тщательная отработка практических навыков. Но если вам интересен мир, где вы находите угрозы и уязвимости и помогаете их исправить, присмотритесь к профессии повнимательнее.

Что еще важно знать про IT«s Tinkoff CTF

Если задание показалось любопытным и вы хотите участвовать в соревновании, поделимся подробностями.

Насколько сложными будут задания? Как мы уже сказали, на соревновании будут две лиги: Лига новичков и Лига опытных. Для каждой из них 30 заданий разных уровней сложности — от простых до сложных. Тем, кто пока не играл в CTF, советуем регистрироваться в Лиге новичков. Если задания покажутся слишком простыми, вы сможете перейти в Лигу опытных, но вернуться обратно будет уже нельзя.

Кто может участвовать? Команды из 1—3 человек. Если пока не знаете, с кем играть, можете поискать сокомандников

Какие призы получат команды? В Лиге новичков и Лиге опытных будет по три призовых места. Победителям подарим денежные призы.

Лига новичков:

1-е место: 180 000 ₽ на команду.

2-е место: 150 000 ₽ на команду.

3-е место: 120 000 ₽ на команду.

Лига опытных:

1-е место: 360 000 ₽ на команду.

2-е место: 240 000 ₽ на команду.

3-е место: 180 000 ₽ на команду.

Можно ли участвовать офлайн? Да, мы организовали офлайн-площадки в следующих городах:

— Воронеже;

— Екатеринбурге;

— Ижевске;

— Иннополисе;

— Минске;

— Нижнем Новгороде;

— Новосибирске;

— Омске;

— Рязани;

— Самаре;

— Санкт-Петербурге;

— Саратове;

— Сочи;

— Челябинске.

На площадках вас будет ждать общение с другими экспертами, настолки, квиз и даже турники, на которых можно будет размяться в перерывах между заданиями. Укажите свой город при регистрации, и мы пришлем приглашение.

На этом все. Регистрируйтесь, соревнуйтесь и побеждайте! Желаем удачи.

Кибербезопасность в России и за рубежом

В России есть достаточно сильные и крутые специалисты по кибербезопасности — особенно в сравнении с рынком Европы и США. Всем известно, что российские white-box-хакеры всегда в цене — так что в части экспертности и талантов у России серьёзное преимущество.

При этом в России также достаточно развито законодательство в сфере информационной безопасности — защите критической инфраструктуры, которое появилось раньше европейского. У нас достаточно давно развиваются законы о защите персональных данных, и многие компании опираются на этот закон в ежедневной практической деятельности. У нашего Центробанка очень хорошо развита нормативная база, которая регулирует кибербезопасность в финансовых компаниях. Так что в России законодательная база даёт достаточно сильный толчок развитию информационной безопасности в стране. Хотя есть моменты в законе, над которыми стоило бы поработать. Например, штрафы за нарушение закона о персональных данных не сильно мотивируют компании инвестировать в это направление. Также технические меры по защите персональных данных в последний раз пересматривались четыре года назад и не поспевают за современными реалиями.

В Европе многие компании существуют гораздо дольше, чем российские, поэтому процессы и бизнес-системы, которые в них внедрены, были разработаны десятилетия назад и с тех пор не сильно обновлялись, поэтому исторически содержат много уязвимостей. По этой причине в Европе гораздо чаще, чем в России, возникают атаки на компании вирусами-шифровальщиками. Страдают обычно более инертные и консервативные компании, которые меньше вкладывались в кибербезопасность.

Основная проблема кибербезопасности в России — в качестве производимых средств защиты. Существуют сотни различных типов средств защиты, которые создаются под конкретные узкие задачи — и в России есть отличные продукты по многим направлениям. Однако на то, чтобы реализовать на должном уровне все типы средств защиты, у местных вендоров просто не хватает ресурсов. Хотя существуют отдельные очень известные решения типа «Касперского», которые распространены во всём мире. Мировые вендоры, которые работают на глобальном рынке, конечно же, могут гораздо больше ресурсов вкладывать в развитие своих продуктов.

В отличие от России, на Западе любая компания может выбирать средства защиты из гораздо большего пула решений, многие из которых для российских компаний недоступны, особенно в текущей ситуации, когда многие зарубежные вендоры в основном ушли с российского рынка.

Geekbrains

Программа

Вы начнете с основ и получите знания, необходимые для старта карьеры. Вас ждут актуальная программа, 2–3 вебинара в неделю и 1 месяц стажировки.

- Linux. Рабочая станция. 1 месяц.

Практика администрирования ОС Linux на компьютере - Основы языка Python. Интерактивный курс. 1 месяц.

От основ до ООП - Beб-технологии: уязвимости и безопасность. Интерактивный курс. 1 месяц.

- Безопасность серверной части веб-приложений: часть 1. 1 месяц.

- Безопасность серверной части веб-приложений: часть 2. Интерактивный курс. 1 месяц.

- Безопасность клиентской части веб-приложений. 1 месяц.

Клиентские уязвимости - Стажировка от GeekBrains по этичному хакингу. 2 месяца.

В формате вебинаров

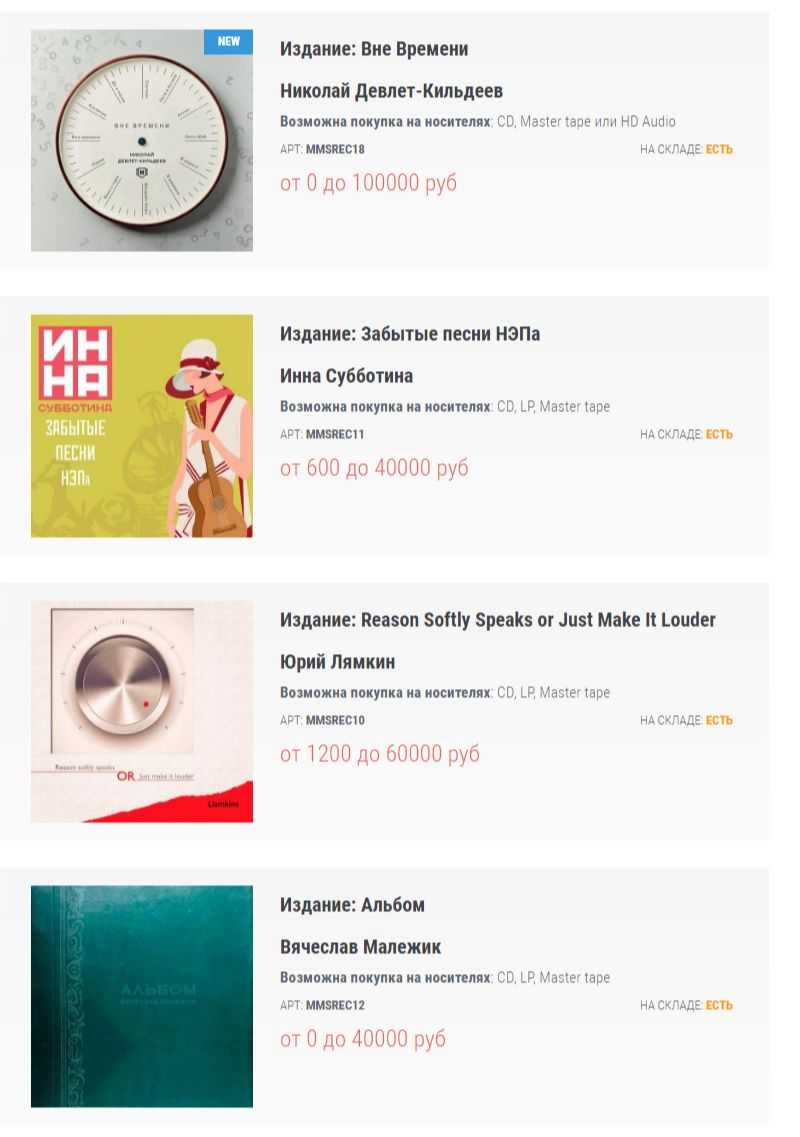

Студия MMS Records представляет новое издание: альбом Вне Времени от Николая Девлет-Кильдеева! Заказывай новинки не выходя из дома! 23.03.2020

Николай Девлет-Кильдеев — лидер-гитарист группы «Моральный Кодекс» с 1989 года. Он является не просто исполнителем композиций, но и музыкальным руководителем коллектива. Большинство песен «Морального кодекса» появились именно благодаря Николаю. Однако артист не ограничивается работой с группой – помимо этого на его счету уже было три сольных альбома гитарной музыки. Также он играет с другими коллективами, которые создал сам. Такую активную деятельность он объясняет тем, что у него есть много самых разных идей, которые он стремится воплотить в своих проектах.

Описание издания:

- Лейбл: MMS Records

- Формат: AIFF 24бит/96кГц

- Страна: Россия

- Дата релиза: март 2020

- Жанр: Рок

Список композиций:

- Лето в Астане

- Ангел

- Лето 2018

- В дороге

- В деревне

- Мосрайт блюз

- Вниз с горы

- Лидия

- Вне времени

- Кузнечик

- До и после

- Спутник

Внимание! Опубликовывать и корректировать произведения, использовать их для коммерческих или иных целей без разрешения автора (правообладателя) запрещено законодательством.

Профессиональная студия звукозаписи MMS Records.

В студии MMS Records созданы идеальные условия для многоканальной записи, микширования и мастеринга на магнитную ленту (Studer A820 и А827), а использование дополнительных A/D и D/A конвертеров Hi-End класса позволяют добиться ошеломляющего по теплоте и естественности качества звучания и при этом использовать все последние достижения современных цифровых технологий для обработки и нелинейного монтажа фонограмм.

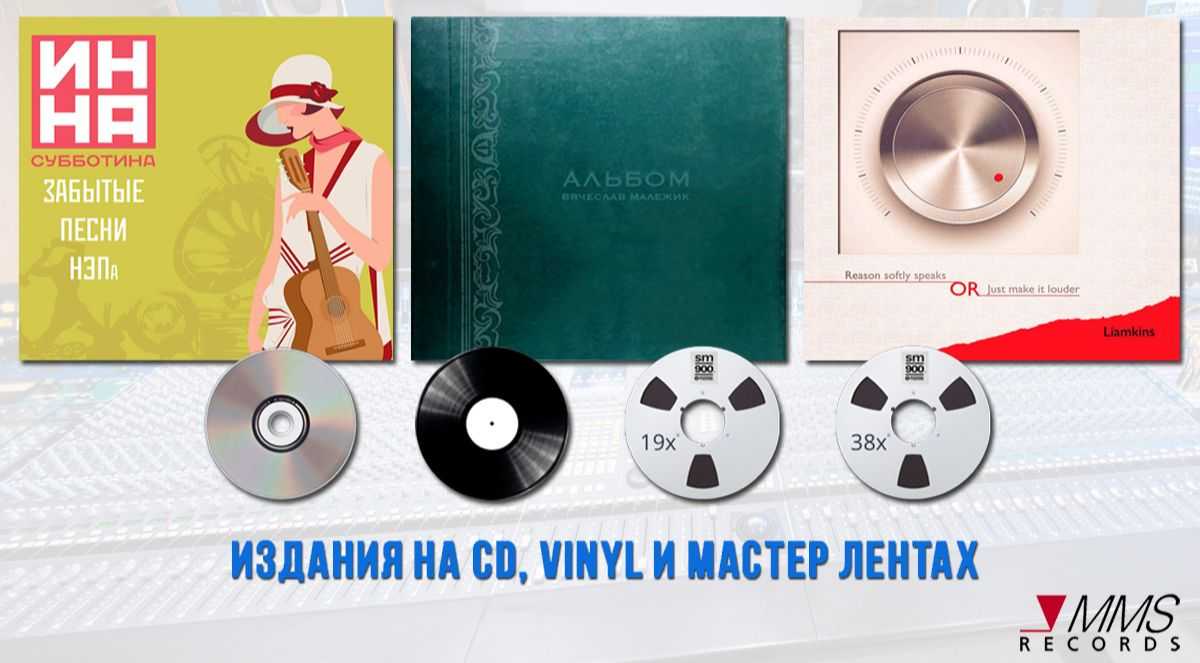

Все наши издания на CD, Компакт кассетах, Виниловых пластинках или Mастер-лентах изготавливаются с высочайшей точностью соблюдения всех технологических процессов аналоговой и цифровой записей. Исходные (многоканальные) музыкальные записи для всех носителей гарантированно аналоговые, на что указывают значки на наших носителях — AAD/AAA. Мастер-копии на ленты (19 см/сек и 38 см/сек , ¼” или ½”, CCIR или НАБ) мы записываем на магнитофонах, исходя из вашего желания, — это: Ampex 102, Studer 37, Studer 820. Копии на компакт кассеты записываются на Nakamichi CR-7 или Nakamichi ZX-7.

Исходником для изготовления CD является DDP файл. Мы не добавляем специальные шумы (дизеринг), т.к. мы делаем мастеринг непосредственно с аналоговой мастер ленты, т.е. при данном подходе понижения разрядности с 24 бит до 16-ти отсутствует. Наши файлы в формате HD (24/96 или 24/192) в точности соответствуют качеству исходных оригиналов.

Приятного прослушивания!

НАШИ ИЗДАНИЯ ВЫ МОЖЕТЕ ПРИОБРЕСТИ

НА ЛЮБОМ НОСИТЕЛЕ

ВСЕГДА В ПРОДАЖЕ РАЗЛИЧНЫЕ ТИПЫ МАГНИТНЫХ ЛЕНТ

SM900 SM911 SM468 LPR90 LPR35

Recording The Masters — является ведущим производителем профессиональных и полупрофессиональных аналоговых лент, обеспечивая превосходное качество записи и воспроизведения звука. Ленты производятся во Франции и используются во всем мире в крупных студиях звукозаписи для рынков архивов и профессиональных инструментов.

На сегодня, это самый большой выбор параметров ленты для различного использования.

Производство ведется по спецификациям BASF и AGFA.

Задать нам любые вопросы и сделать заказ вы можете по телефону:

+7 (926) 226-21-08 или написать по электронному адресу: tapes@mms.ru

Вернуться на предыдущую страницу

Task-Based CTF

Это наиболее популярный вид CTF, поскольку он проще других в реализации. Вместо того чтобы ломать друг друга, команды делают определенные задания. За решение заданий дают флаг — сдав его, команда получает очки. Обычно в таком CTF есть несколько веток заданий — каждая по своей дисциплине. Давай пройдемся по наиболее популярным.

Reverse — классический реверс бинарей. Он обычно сводится к разбору какой-нибудь скомпилированной программы или прошивки. Тебе понадобится вникнуть в логику ее работы, что-то вытащить из нее или написать кейген.

Exploit — эксплуатация различных уязвимостей. Чаще всего требуется найти уязвимость в бинарнике для Linux. Как правило, это уязвимость из серии переполнения стека или кучи, уязвимости форматной строки и подобные. Часто бывают включены защитные функции, вроде ASLR, DEP или Canary, которые тоже надо обойти.

Web — задания на веб-безопасность. Это может быть что угодно — начиная от SQL Injection, XXE и RCE, заканчивая XSS (где по твоим ссылкам переходит специальный бот) и уязвимостями в логике приложения. Причем уязвимости редко бывают в том виде, в каком встречаются в реальной жизни. Часто разработчики добавляют своеобразные WAF, которые значительно усложняют процесс.

Crypto — тут тебе предстоит изучать малоизвестные и вспоминать известные слабости разных криптографических алгоритмов. Как правило, алгоритм выдают самописный, однако в него будет заложена уязвимость какого-нибудь другого криптоалгоритма, найденная ранее.

Stegano (стеганография). В этой дисциплине участники пытаются вытащить скрытую информацию из какого-нибудь мультимедийного файла, документа, текста или образа чего-либо. Частенько задачки пересекаются с криптографическими.

Forensic. Форензика имитирует различные задания на расследование инцидентов и анализ образов и файлов. Вполне могут попасться задания, связанные с восстановлением удаленных файлов и скрытых разделов. Часто приходится анализировать самописную вирусню или дампы трафика.

PPC — Professional Programming and Coding. Это вариация на тему спортивного программирования, но в более прикладной форме. Тут может быть абсолютно что угодно: начиная с написания парсера или кода для брутфорса и заканчивая биржевыми или игровыми ботами.

В ветку Misc попадают любые задания, которые не относятся к другим группам. Это может быть и конкурентная разведка, и какие-нибудь развлекательные задания (например, «сфоткайте самую старую IT-книгу, которую сможете найти») — короче, все, на что хватит фантазии у организаторов.

Микросхема в «Майнкрафте» — яркий пример нестандартного задания на CTF. Для решения на нее нужно было подать правильные сигналы

Микросхема в «Майнкрафте» — яркий пример нестандартного задания на CTF. Для решения на нее нужно было подать правильные сигналы

В зависимости от сложности заданий за них дают разное количество баллов. Очень часто ветки пересекаются, и одно задание может одновременно требовать разных специализированных знаний.

Механика проведения task-based CTF бывает разная. Например, более сложные задания могут открываться по мере решения более простых. Или бывает так, что команда, решившая задание первой, получает дополнительные баллы. Однако в целом идея остается прежней — кто решил больше заданий, тот набрал больше баллов и тот в итоге побеждает.