Основные разновидности

Инсайдер – ключевой персонаж, ответственный за утечку информации. Современные аналитики выделяют несколько портретов подобных личностей.

Манипулируемый

Сотрудники, которые разглашают сведения, став жертвами обмана. Пример: в офис звонит человек, представляясь доверенным лицом директора, и просит предоставить определенную отчетность. Секретарь дает все нужные сведения, даже не понимая, что подвергается манипуляции инсайдеров.

Обиженные

Злонамеренные нарушители. Их цель – нанести вред компании, а потому конфиденциальные данные они рассекречивают вполне осознанно. Отличительная черта обиженных инсайдеров – личные мотивы.

Нелояльные

Сотрудники, после увольнения из компании желающие «унести» как можно больше сведений. Такие горе-инсайдеры часто даже не подозревают, как и где будут использовать добытую информацию.

Подрабатывающие

Те, кто рассекречивают данные, стремясь извлечь выгоду. Как правило, у них есть конкретный заказчик, который и устанавливает требования.

Внедренные

Бывшие сотрудники фирм-конкурентов, устроившиеся на работу с целью завладения необходимой информацией. Один из наиболее опасных типов нарушителей.

Два фактора оценки результатов — программный и визуальный

Финальной точкой всех вышеописанных действия являются те результаты, которые мы получаем при проведении экспертизы. Первое, что мы получаем — это программный результат. После того, как модуль экспертизы сопоставил все копии, выданные на конкретный документ, осуществляется вывод наилучших совпадений.

Так, по мнению системы, источником утечки в данном случае является сотрудник «Aleksandrov_VI».

Пример программного результата экспертизы.

Пример программного результата экспертизы.

Именно копия, выданная указанному сотруднику в конкретные время и дату, максимально схожа с тем фрагментом, по которому мы проводили экспертизу. Для еще большего подтверждения можно провести несколько экспертиз по разным фрагментам скомпрометированного документа, сравнив полученные результаты, которые должны будут указывать на один и тот же источник (как на примере выше).

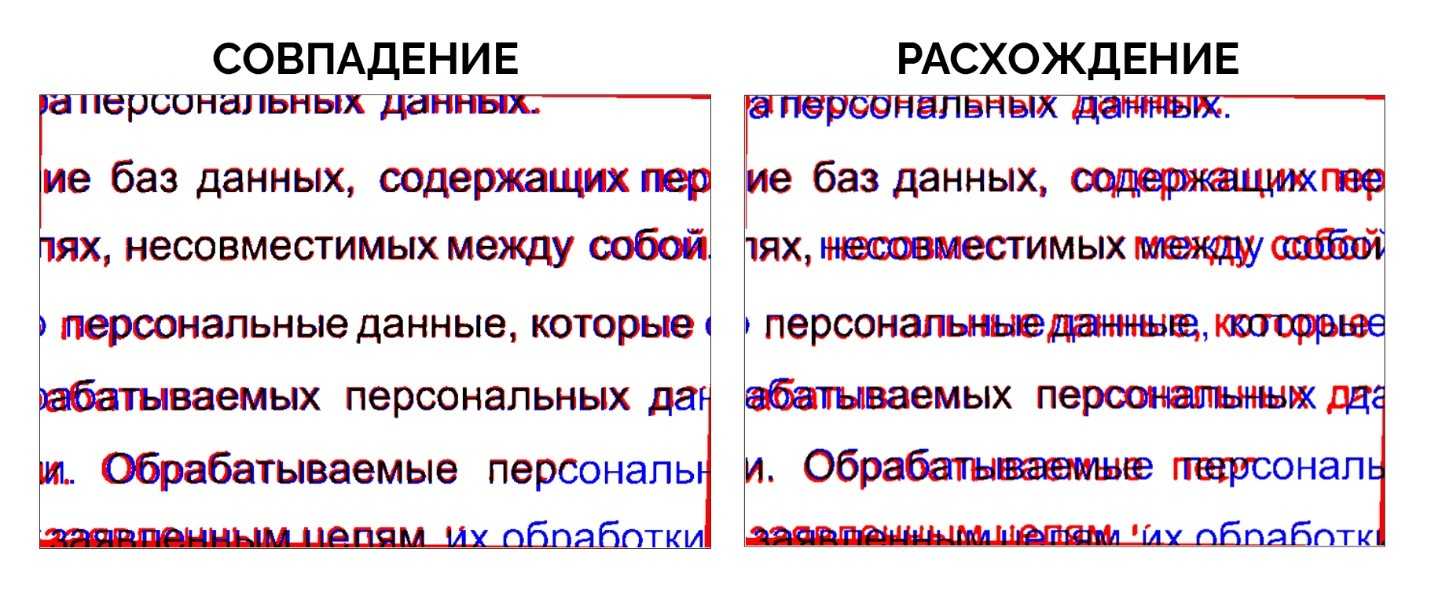

В зависимости от используемого продукта EveryTag источник утечки может быть представлен в виде учетных записей в СЭД, CRM, VDR, и любой другой информационной системе, где происходит документооборот. Если интеграция была на уровне почтового сервера и маркируются все документы, отправляемые конкретным получателям, то источником при утечке будет являться адрес электронной почты получателя. Если маркируются документы, отправляемые на печать, то источником будет идентификатор пользователя на принт-сервере или учетная запись, под которой пользователь работает в домене. После получения программных результатов офицеру безопасности, проводящему экспертизу, необходимо визуально оценить, как осуществилось сопоставление фрагмента скомпрометированного документа с той копией, которая была выдана сотруднику. Это можно сделать, зайдя в каждый программный результат экспертизы.

Пример визуального сравнения, на котором можно наблюдать разницу в совпадении строк и слов.

Пример визуального сравнения, на котором можно наблюдать разницу в совпадении строк и слов.

На изображении представлены примеры вывода результатов сопоставления, где с левой стороны расположена копия сотрудника «Aleksandrov_VI», который по мнению системы является источником утечки, а с правой — любая другая копия, выданная другим сотрудникам. Именно визуальная оценка является подтверждением программного результата. Так, например, мы видим (см. «Совпадение»), что на совпадающей копии отсутствуют так называемые «нелинейные смещения», т.е. сильные сдвиги и расхождения. Красным цветом обозначается текст, расположенный на имеющемся у нас фрагменте, а синим тот, что присутствует на каждой отдельной копии. Незначительные расхождения в варианте являются некой погрешностью, связанной с тем, что мы имеем дело именно с утечкой в формате фото, которое в свою очередь было произведено под углом. Тем не менее, такой результат более чем удовлетворительный, чего не скажешь, если сравнить нашу копию с копиями других сотрудников, где видны сильные смещения (см. «Расхождение»).

Опасность инсайдерских атак растет

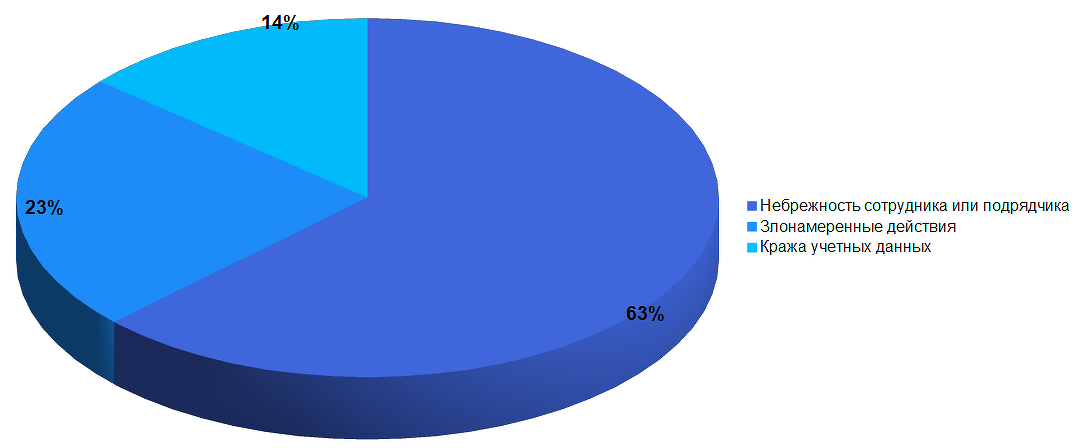

По данным отчета Ponemon Institute, опубликованного в феврале 2020 г., количество инцидентов утечки данных, вызванных действиями инсайдеров, в роли которых могут выступать как обиженные сотрудники, так и недобросовестные контрагенты и партнеры, быстро растет, также, как и ущерб от них, и финансовый и репутационный. В ходе исследования были опрошены 964 ИТ- и ИБ-специалиста из 204 организаций численностью более 1000 сотрудников. Всего в них за 12 месяцев произошло 4716 ИБ-инцидентов, связанных с инсайдерами. Это на 47% больше, чем в аналогичном исследовании Ponemon 2018 г.

Исследователи выделили 3 главных вида инцидентов: произошедшие из-за халатности сотрудника или подрядчика, вследствие злоумышленных действий и кража учетных данных («простых» или принадлежащих привилегированным аккаунтам).

Самая частая причина утечек — небрежность. Злоумышленные действия — на втором месте, кража учетных данных — «лишь» третья, но надо учитывать, что почти треть краж приходится на привилегированные аккаунты, компрометация которых особенно болезненна для компании. А именно с краж учетных данных часто начинаются атаки «снаружи».

Главная опасность — халатность

Растет и убыток от действий инсайдеров, с $8,76 млн в 2018 г. до $11,45 млн в 2020-м, «прибавка» составила 31%.

Из всех проблем, с которыми сталкиваются службы информационной безопасности, предотвращение внутренних угроз — наиболее сложная. Особенно трудно, разумеется, противостоять злоумышленникам, знающим внутренние регламенты безопасности, какое ПО применяется для противодействия киберпреступникам.

Поэтому все большее внимание уделяется «нетехническим» способам противодействия злоумышленникам. Им было уделено большое внимание на конференции по противодействию инсайдерам, Insider risk summit

«Не существует одного типа внутренних угроз, но у них есть общее: стремление инсайдеров получить доступ к критически важным активам организации — людям, информации, технологиям и объектам», — заявил Майкл Тайс (Michael Theis), главный инженер отдела стратегического взаимодействия Национального центра инсайдерских угроз американской группы реагирования на чрезвычайные ситуации (CERT). Основой его выступления послужила математическая модель, построенная CERT на наборе данных из 2,5 тыс. подтвержденных инсайдерских инцидентов, которые привели к той или иной корпоративной угрозе.

Внутреннюю угрозу Майкл Тайс определил как возможность для человека, имевшего или имеющего авторизованный доступ к активам организации, злонамеренно или непреднамеренно использовать этот доступ для действий, которые могут негативно повлиять на компанию. Потенциально в роли инсайдеров может выступать широкий круг лиц. Это нынешние или бывшие штатные сотрудники, сотрудники, работающие неполный рабочий день, временные сотрудники, подрядчики и деловые партнеры.

Виды инсайдеров

В зависимости от мотивов и целей инсайдеров принято делить на категории с весьма говорящими названиями. Иногда нечистым на руку акционерам цель определяет заказчик похищения информации.

Халатный

Эта категория самая обширная. Утеря информации, отправка по ошибке конфиденциальных сведений постороннему лицу, неосторожный допуск к данным членов семей – вот далеко не полный перечень утечек, которые допускает невнимательный работник компании.

Манипулируемый

Эту группу также отличает отсутствие злого умысла у инсайдеров, допустивших утечку. Хакеры по электронным каналам связи и телефонные вымогатели способны убедить нерасторопных сотрудников переслать конфиденциальную информацию.

Обиженные

В эту категорию входят лица, которые стремятся нанести вред компании по личным мотивам. Маленькая премия, отказ в продвижении по карьерной лестнице, неприязнь к более успешным коллегам – это лишь небольшой список причин, толкающих служащих на использование инсайда в собственных целях.

Нелояльные

Нелояльные инсайдеры готовы сменить место работы, внутренне они видят себя в другой компании или в собственном бизнесе. Поэтому в качестве «премии» в случае возможного ухода они способны торговать инсайдом или использовать его в качестве личного обогащения.

Подрабатывающие

В этой категории лица, допущенные к секретным сведениям, вовсе не собираются менять место работы. Кому-то не хватает денег, и он решается на «подработку», торгуя информацией. Такие инсайдеры пытаются тщательно замести следы и вызывать наименьшие подозрения.

Внедренные

После успешного достижения цели этот инсайдер увольняется, не боясь раскрытия со стороны службы безопасности компании. На таких сотрудников работают целые агентства, которые снабжают их легендой и убедительными резюме для следующего внедрения.

Безответственный и низкоквалифицированный сотрудник

Может обладать различными навыками и работать в любом подразделении предприятия.

Опасен потому, что не имеет обыкновения задумываться о последствиях своих действий, может работать с информационными ресурсами компании «методом проб и ошибок», ненамеренно уничтожать и искажать информацию.

Обычно не запоминает последовательности своих действий, а обнаружив негативные последствия, может просто умолчать о них.

Степень опасности очень высокая, особенно с учетом того, что этот тип нарушителя встречается чаще других. Последствия его деятельности могут быть гораздо серьезнее, чем у сознательного злоумышленника.

Для того чтобы предотвратить последствия совершенных им действий, необходимо принять целый спектр различных мер, как технических (авторизация, обязательное разделение рабочих сессий по аккаунтам), так и организационных (постоянный контроль со стороны руководства за процессом и результатом работы).

Функциональные возможности EveryTag VDR

Уникальная копия документа, которая создаётся каждый раз при обращении к файлу или его передаче, визуально неотличима от оригинала. Она не содержит специальных символов, каких-либо меток или прочих артефактов, которые были бы визуально заметны и могли бы быть устранены злоумышленником.

Процедура работы с документом выглядит следующим образом:

Рисунок 3. Совместимость со сторонними продуктами

Компания реализует программные продукты в виде неисключительного права использования ПО EveryTag, включая электронные сертификаты на техническую поддержку. Также EveryTag организует бесплатные тренинги по проведению экспертизы. Поставка, настройка и пусконаладка продуктов, включая электронные сертификаты на техническую поддержку, осуществляются только через авторизованные компании. Тип распространения — только лицензионный, лицензии — срочные, по числу пользователей. Для оценки вычислительных ресурсов, необходимых для разворачивания продуктов, специалисты EveryTag готовят расчёт на основании данных, которые были получены при заполнении заказчиком опросного листа.

Право доступа

- Система разделения доступа к корпоративным ресурсам. На предприятии должна быть создана регламентирующая документация, ранжирующая информацию по уровню конфиденциальности и четко прописывающая права доступа к ней. Доступ к любым ресурсам должен быть персонифицированным.

- Права доступа к ресурсам должны выделяться по принципу «минимальной достаточности». Доступ к обслуживанию технических средств, даже с правами администратора, не всегда должен сопровождаться доступом к просмотру самой информации.

- Насколько возможно глубокий мониторинг действий пользователя, с обязательной авторизацией и записью сведений о произведенных операциях в журнале. Чем тщательнее ведутся журналы (логи), тем в большей мере руководство владеет ситуацией в компании. То же относится и к действиям сотрудника при использовании служебного доступа к Интернету.

Обнаружение фрагмента документа

Конечно, мы не осуществляем автоматизированный поиск и сканирование всего интернета на предмет утекших документов. На это есть ряд технических ограничений, и в целом это мало осуществимо. Мы выступаем как постфактумное решение, и в том случае, когда фрагмент скомпрометированного документа найден и передан в отдел ИБ, офицер безопасности способен самостоятельно провести расследование в сжатые сроки. Итогом проведения экспертизы является установление того источника, кому принадлежала персонифицированная копия документа, чей фрагмент и оказался в общем доступе.

Для начала необходимо упомянуть, какие типы утечек документов мы для себя выделяем, — это: скриншоты, сканы/ксерокопии, а также два типа фотографии документов — отображенные на экране монитора и распечатанные копии. В наше время имеют место быть все перечисленные типы утечек, но всё же чаще всего приходится сталкиваться с утечками в формате фотографий.

Предполагается, что служба безопасности обнаруживает фрагмент документа, который потенциально может принадлежать организации, при этом весь конфиденциальный документооборот предварительно маркировался одним из продуктов EveryTag.

Далее рассмотрим процесс проведения экспертизы.

Механизмы передачи

Механизмы передачи можно классифицировать следующим образом:

- устная передача (личный разговор);

- технические каналы передачи данных (телефонная связь, факсимильная связь, электронная почта, системы обмена сообщениями, различные социальные интернет-сервисы и т.д.);

- переносные носители и мобильные устройства (мобильные телефоны, внешние жесткие диски, ноутбуки, флэш-накопители и т.д.).

Согласно исследованиям в наше время самыми частыми каналами передачи конфиденциальных данных являются (по принципу убывания): электронная почта, мобильные устройства (в том числе ноутбуки), социальные сети и иные интернет-сервисы (такие, как системы мгновенного обмена сообщениями) и прочее.

Для контроля технических каналов могут применяться различные средства, в широком ассортименте представленные сейчас на рынке средств безопасности.

Например

, системы контентной фильтрации (системы динамической блокировки), средства ограничения доступа к носителям информации (CD, DVD, Bluetooth).

Также применяются административные меры: фильтрация интернет-трафика, блокировка физических портов рабочих станций, обеспечение административного режима и физической охраны.

При выборе технических средств защиты конфиденциальной информации необходимо применять системный подход. Только таким образом можно добиться наибольшей эффективности от их внедрения.

Нужно также понимать, что задачи, стоящие перед каждой компанией, уникальны, и использовать решения, применяемые другими организациями, зачастую просто невозможно.

Борьба с инсайдом не должна вестись сама по себе, она является важным компонентом общего бизнес-процесса, направленного на обеспечение режима информационной безопасности.

Он должен осуществляться профессионалами и предусматривать полный цикл мероприятий: разработку политики информационной безопасности, определение области действия, анализ рисков, выбор контрмер и их внедрение, а также аудит системы информационной безопасности.

Если предприятие не обеспечивает режим информационной безопасности во всем комплексе, то риски финансовых потерь от утечек и порчи информации резко возрастают.

Проводите мониторинг и сбор логов действий сотрудников в режиме реального времени

Наряду с доверием к сотрудникам не пренебрегайте мониторингом подозрительной и опасной активности, которая может иногда возникать на рабочих местах пользователей.

Наряду с доверием к сотрудникам не пренебрегайте мониторингом подозрительной и опасной активности, которая может иногда возникать на рабочих местах пользователей. К примеру, сильно увеличился внутренний сетевой трафик, возросло количество запросов к корпоративной базе данных, сильно увеличился расход тонера или бумаги. Эти и многие другие события должны фиксироваться и разбираться, так как за ними также может скрываться атака или подготовка к атаке на чувствительные данные.

Враг в тылу

Обычно инсайдером принято называть сотрудника компании, который приносит ей ущерб путем разглашения конфиденциальной информации.

Однако если мы рассмотрим три главных условия, обеспечение которых и является целью информационной безопасности, — конфиденциальность, целостность, доступность, — это определение можно расширить.

Инсайдером можно назвать сотрудника, имеющего легитимный служебный доступ к конфиденциальной информации предприятия, который становится причиной разглашения, искажения, порчи или недоступности информации.

Такое обобщение допустимо, потому что в современном мире нарушение целостности и доступности информации зачастую влечет за собой гораздо более тяжелые последствия для бизнеса, чем разглашение конфиденциальных сведений.

Для многих предприятий прекращение бизнес-процессов даже на непродолжительное время грозит ощутимыми финансовыми потерями, а нарушение функционирования в течение нескольких дней может нанести столь сильный удар, что последствия его могут стать фатальными.

Различные организации, изучающие бизнес-риски, регулярно публикуют результаты своих исследований. Согласно им инсайд уже на протяжении многих лет стабильно занимает первое место в списке причин нарушения информационной безопасности.

В связи с устойчивым ростом общего количества инцидентов можно сделать вывод, что актуальность проблемы все время возрастает.

Непрограммные решения для защиты и профилактики

Конкретные решения и подходы во многом обусловлены чувствительностью данных, которые могут быть скомпрометированы, а также особенностью отрасли и внутренней организации организации. С точки зрения « кибербезопасности в вакууме» можно просто проводить еженедельное тестирование всего штата на полиграфе. Однако, это скорее мера запугивания коллектива, которая позволяет обеспечить высокий уровень безопасности через поддержание высокого уровня стресса сотрудников и неизбежное снижение эффективности.

Если же говорить о лучших практиках в этом направлении, то можно выделить ряд решений:

- Развитие корпоративной культуры. Сотрудник, который ощущает себя « частью компании N» и ассоциирует успех компании со своим (а в идеальном случае — и ощущает этот успех с точки зрения финансов) – с меньшей вероятностью решит пойти на нарушение.

- Регулярная аналитика информации. Если HR занимается не только рекрутингом, но и реагирует на изменения в эффективности уже нанятых работников — это может помочь превентивно решить проблему с возникновением инсайдера.

- Категоризация допуска. Распространённая ситуация, когда в компании, условно «все имеют допуск ко всему», в том числе и к данным, которые конкретному специалисту просто не нужны для выполнения своих обязанностей.

- Профилактика. Целевая аудитория (то есть сотрудники) должны чётко понимать свою ответственность как за намеренное допущение утечки данных, так и за ненамеренные действия.

Если же говорить об исключительных случаях, то можно использовать и специфические легальные решения. Например, если мы говорим о сотрудниках с высоким уровнем доступа к данным и системам (например, на уровне топ-менеджмента), поведение которых начинает вызывать подозрения, компания вполне может прибегнуть к OSINT-исследованию и другим услугам специалистов по коммерческой разведке.

Важность обучения и аудита

Обучение сотрудников позволяет создать осознанное понимание о том, какие действия являются недопустимыми и какие могут привести к нарушению безопасности данных или ущербу организации. Чем более информированными будут сотрудники, тем меньше вероятность того, что они будут вовлечены в инсайдерскую деятельность.

Аудит, в свою очередь, позволяет оценить действующие системы и процессы безопасности, идентифицировать слабые места и пробелы в контролях, и предпринять соответствующие меры для их устранения. Аудит также помогает выявить потенциальные риски, связанные с действиями инсайдеров, и разработать эффективные стратегии для их предотвращения.

| Преимущества обучения и аудита | Способы реализации |

|---|---|

| Повышение осведомленности сотрудников | Организация тренингов и семинаров |

| Выявление слабыx мест | Проведение системного аудита |

| Предотвращение инцидентов | Анализ и обновление политик безопасности |

| Улучшение эффективности контроля | Внедрение систем автоматического мониторинга |

Важно понимать, что качественное обучение и регулярный аудит должны быть неотъемлемой частью стратегии по минимизации рисков, связанных с инсайдерами. Руководство организации должно отдавать приоритет этим мерам и вкладывать достаточные ресурсы, чтобы обеспечить их эффективное выполнение

Профилактика утечек информации и потерь, к которым они приводят

Избежать подобных инцидентов, а также вызванных ими финансовых и репутационных потерь поможет DLP-система

Рассчитайте (хотя бы примерно) вероятный ущерб, который может наступить из-за утечки персональных данных клиентов или сотрудников, коммерческой тайны и другой важной информации. Если он примерно равен стоимости внедрения системы предотвращения утечек, можно даже не задумываться и внедрять подобное решение.. Современные DLP-системы предотвращают финансовые и репутационные риски, возникающие из-за утекания данных по различным каналам

Такие решения:

Современные DLP-системы предотвращают финансовые и репутационные риски, возникающие из-за утекания данных по различным каналам. Такие решения:

· анализируют отправляемые по различным каналам файлы и архивы. Благодаря технологии OCR, машинному обучению и другим эффективным инструментам конфиденциальная информация обнаруживается даже если она тщательно замаскирована;

· имеют функционал для контроля / учета рабочего времени. Информация, получаемая от таких модулей, помогает в организации эффективной системы защиты от утечек;

· анализируют поведение пользователей и выявляют склонных к нарушениям информационной безопасности работников. Это обеспечивается благодаря технологии UBA. Анализируется поведение сотрудников на основе паттернов, выявляются отклонения от нормы, определяются подозрительные связи, резкое изменение в поведении и другие факторы, которые могут привести к утечкам информации, а также возникновению финансовых и репутационных потерь из-за них;

· создают архив коммуникаций и отправляемых файлов с возможностью быстрого поиска нужной информации по фразам, а также другим параметрам. Полезно при расследовании инцидентов в области ИБ.

Что делать, если утечка уже произошла

Фактически вы ничего не сможете сделать — данные уже в руках у злоумышленников. Если вы пытались как-то их защитить, можно, например, подать на бывшего сотрудника в суд. При грамотно составленных документах и хорошем юристе вы выиграете дело и, возможно, даже сможете взыскать ущерб. Это — лучший для вас сценарий при внутренней утечке данных. Если произошла внешняя утечка или не можете найти виновного — в принципе не знаете, к кому попали данные — остается только смириться. Конечно, можно попытаться что-то сделать: запустить в СМИ утку о том, что украденные данные бесполезны, объявить награду за поиск похитителя или предложить ему вернуть информацию за хорошее вознаграждение. Но далеко не факт, что хоть что-то из этого сработает. А кроме того, обычно все это — игры птиц крупного полета: компаний с многомиллионным ежемесячным оборотом. Малому бизнесу чаще проще смириться, чем тратить нереальные деньги на то, чтобы вернуть данные и не допустить их распространения и использования.

Что такое метка конфиденциальности

Метка конфиденциальности, назначенная содержимому, похожа на поставленную печать со следующими свойствами.

-

Поддерживает настройку. Для конфиденциального содержимого различных уровней в организации можно создавать категории, предназначенные для удовлетворения конкретных потребностей организации и ее бизнеса. Например, «Личное», «Общедоступное», «Общее», «Конфиденциальное» и «Строго конфиденциальное».

-

Обычный текст. Так как метка сохранена в метаданных файлов и сообщений электронной почты в виде обычного текста, сторонние приложения и службы могут считывать ее и при необходимости применять собственные защитные действия.

-

Постоянство. Так как метка сохранена в метаданных файлов и сообщений электронной почты, она остается с содержимым, куда бы оно ни записывалось и где бы ни хранилось. Идентификация меток, уникальная для вашей организации, становится основой для применения и применения настраиваемых политик.

Для пользователей в вашей организации метка конфиденциальности в используемых приложениях выглядит как тег и может быть легко интегрирована в их рабочий процесс. Метки конфиденциальности .

Каждый элемент, поддерживающий метки конфиденциальности, может иметь одну метку конфиденциальности, применяемую к ней из вашей организации. К документам и сообщениям электронной почты можно применить как метку конфиденциальности, так и .

Психологи выделяют следующие типы инсайдеров:

«Буратино» — любопытные сотрудники, не умеющие хранить информацию и не действующие в целях материального обогащения (сотрудники любого ранга и компетенции);

«Жадина — говядина» — сотрудник, желающий продать конкурентам все, что только возможно, порой не обладает особыми талантами и знаниями;

«неуловимый мститель» — сотрудники, действующие с целью мщениям (например, увольнения);

«Павлик Морозов» — особо опасный инсайдер, действующий по каким — то корыстным или идейным мотивам (примером может послужить Эдвард Сноуден);

«серый кардинал» — наиболее опасный тип инсайдера (высокопоставленные личности, обладающие широким кругом полномочий). Целью может являться устранение своих конкурентов. Выявить их очень и очень сложно.

В предлагаемой статье рассмотрен пример выявления инсайдеров на примере Управления Росприроднадзора по Оренбургской области. Управление Росприроднадзора по Оренбургской области — федеральный орган исполнительной власти, осуществляющий контроль и надзор за соблюдением требований законодательства в сфере природопользования и охраны окружающей среды на основании Положения об Управлении федеральной службы по надзору в сфере природопользования (Росприроднадзора) по Оренбургской области. Управление выполняет функции по проведению государственной экологической экспертизы, администрированию платежей за негативное воздействие на окружающую среду, нормированию и разрешительной деятельности.

Одним из направлений деятельности Управления является информирование органов различных ветвей власти (Губернатора Оренбургской области, Главного федерального инспектора Оренбургской области, Правительства области, муниципалитетов, прокуратуры, правоохранительных органов и других органов) о проблемах природопользования и охраны окружающей среды, выявленных в ходе контрольно — надзорных мероприятий.

Одним из методов эффективной борьбы с внутренними угрозами является преждевременное выявление потенциальных инсайдеров. Как говорится, инсайдерами не рождаются, ими становятся. Зачастую это связано с неблагоприятными условиями жизни

Поэтому важно присмотреться к тем, кому будет выгодна утечка информации в силу каких

то причин. Одним из мотивов может послужить личная выгода, неполучение повышения, невозможность выхода в отпуск и т.д.

Во — первых, необходимо рассмотреть организационную структуру, определить, какие отделы содержат информацию, привлекательную с точки зрения инсайдеров, а также каким образом осуществляется взаимодействие между всеми сотрудниками, отделами и руководителями. Анализируя организационную структуру, можно «исключить» руководителя организации из списка потенциальных инсайдеров, поскольку он несет персональную ответственность за обеспечение режима секретности, а также за сохранность сведений, составляющих государственную тайну.

Далее рассмотрим отделы, в которых могут содержаться сведения интересные с точки зрения экономической выгоды, поскольку этот фактор является определяющим при утечке информации.

Почему утекают персональные данные

Любой бизнес-проект может иметь уязвимость, из-за которой персональные данные клиентов могут попасть в открытый доступ. Такое случается по следующим основным причинам.

1. Владелец сайта выбирает недостаточный уровень шифрования данных или передает их по обычному протоколу.

Весной 2019 года утекли в интернет 157 Гбайт данных клиентов ведущего финансового брокера, 21 Гбайт данных с телефонов и аудиозаписей звонков сервиса автообзона, 3 Гбайт данных сотрудников сервиса частной медицинской помощи.

2. Сотрудники используют конфиденциальную информацию в тестовых целях, например при передаче систем управления базами данных на тестирование разработчикам. При грамотном подходе в финансовых структурах программисты не имеют доступа к реальным данным клиентов, но некоторые пренебрегают этими мерами безопасности. Несмотря на то что каждый сотрудник отвечает за сохранность данных, у многих есть искушение воспользоваться служебным положением.

В 2018 году именно сотрудники оказались виноваты в 78% случаев компрометации данных, не предназначенных для публичного доступа. Причем в России доля утечек по вине руководителей выше, чем в мире – 8,8% против 3,2%.

3. Владелец проекта некорректно распоряжается правами доступа к СУБД.

По результатам обследования 1900 серверов с применением двух популярных систем управления базами данных и распространенной поисковой системы выявлено, что к персональным данным в этих БД можно получить доступ без авторизации, а 10% серверов содержат личную информацию россиян или коммерческие материалы компаний.

4. Владельцы интернет-ресурсов не уделяют должного внимания резервному копированию, передают базы данных через незащищенное хранилище с открытой ссылкой для скачивания без защиты архива паролем. Нередко даже крупные стартапы хранят данные в незашифрованном виде.

В октябре 2018 года данные о 421 тыс. сотрудников одного из топовых банков попали в Сеть.

5. ИT-команда устанавливает недостаточно жесткие требования к сложности пароля.

6. Сотрудники недостаточно защищают ресурс от межсайтового скриптинга (XSS) и SQL-инъекций.

7. Владелец сайта использует слабые системы мониторинга и логирования процессов управления.

Внутренняя угроза и противоречия

Когда речь идет о безопасности информации, зачастую внимание уделяется внешним угрозам, таким как хакеры или злоумышленники извне. Однако, не стоит забывать и о внутренней угрозе, которая порой может оказаться еще более опасной

Инсайдеры, то есть сотрудники компании, имеют возможность получить доступ к ценной корпоративной информации, которую они могут использовать в своих личных или конкурентных целях.

Противоречия, возникающие при рассмотрении внутренней угрозы, заключаются в том, что сотрудник, будучи частью организации, обладает доверием и доступом к ее секретам. Однако, этот доступ может стать источником угрозы, если сотрудник решит злоупотребить своим положением. В таком случае, необходимо найти баланс между необходимостью предоставлять доступ к информации сотрудникам и необходимостью защищать эту информацию от неправомерного использования.

Существует несколько методов, позволяющих минимизировать риски внутренней угрозы. Во-первых, это ограничение доступа к конфиденциальной информации только тем сотрудникам, которым она действительно необходима для выполнения их рабочих обязанностей. Во-вторых, рекомендуется установить систему мониторинга, которая позволяет отслеживать действия сотрудников, особенно тех, которые имеют доступ к ценной информации. Наконец, проведение регулярных аудитов и обучение сотрудников по вопросам безопасности информации также помогает уменьшить риски внутренней угрозы.

Внутренняя угроза и противоречия – серьезные проблемы современных организаций. Однако, осознание этих проблем и применение соответствующих методов могут снизить риски и обеспечить безопасность информации в компании.